Nous avons ajouté la possibilité de configurer un système d'authentification unique pour les tarifs Enterprise de Bitrix24. Vous pouvez désormais ajouter rapidement tous vos collègues à Bitrix24 et gérer leur accès depuis Microsoft Azure Active Directory. Les employés se connecteront à Bitrix24 sans saisir de mot de passe.

Il y a quelques étapes à suivre pour activer l'authentification unique. Tout d'abord, l'administrateur doit exécuter la configuration dans Bitrix24, enregistrer l'application dans Azure AD, configurer SSO et SCIM. Les utilisateurs pourront alors utiliser leurs comptes Azure AD pour se connecter à Bitrix24.

Qu'est-ce que Microsoft Azure Active Directory, SSO et SCIM :

- Microsoft Azure Active Directory (Azure AD) est un système de gestion de l'accès aux applications et aux services dans le cloud. Avec Azure AD, vous pouvez configurer l'authentification unique pour les utilisateurs afin qu'ils puissent accéder à plusieurs applications et services à l'aide d'un seul compte.

Lire la suite sur le lien. - Single Sign-On (SSO) est une technologie qui permet aux utilisateurs de se connecter à plusieurs applications ou sites différents. Un employé n'a pas besoin de se souvenir de plusieurs mots de passe pour chaque application et peut accéder rapidement aux services en utilisant un seul nom et mot de passe.

Lire la suite sur le lien. - System for Cross-domain Identity Management (SCIM) est un protocole standard qui vous permet de gérer les comptes d'utilisateurs et leur accès aux ressources dans les applications et les systèmes. Avec SCIM, les administrateurs peuvent rapidement et facilement créer, modifier et supprimer des comptes d'utilisateurs et gérer l'accès aux ressources dans diverses applications et systèmes.

Lire la suite sur le lien.

Dans cet article, nous examinerons toutes les étapes pour configurer l'authentification unique :

- Où configurer l'authentification unique pour les employés

- Créez une application SAML côté Microsoft Azure et configurez ACS URL /SP Entity ID

- Entrez l'URL du service et exécutez la vérification

- Vérification du domaine de messagerie des employés

- Configuration de la plateforme mobile : iOS et Android

- Passez un test de sécurité et activez l'authentification unique pour tous les employés

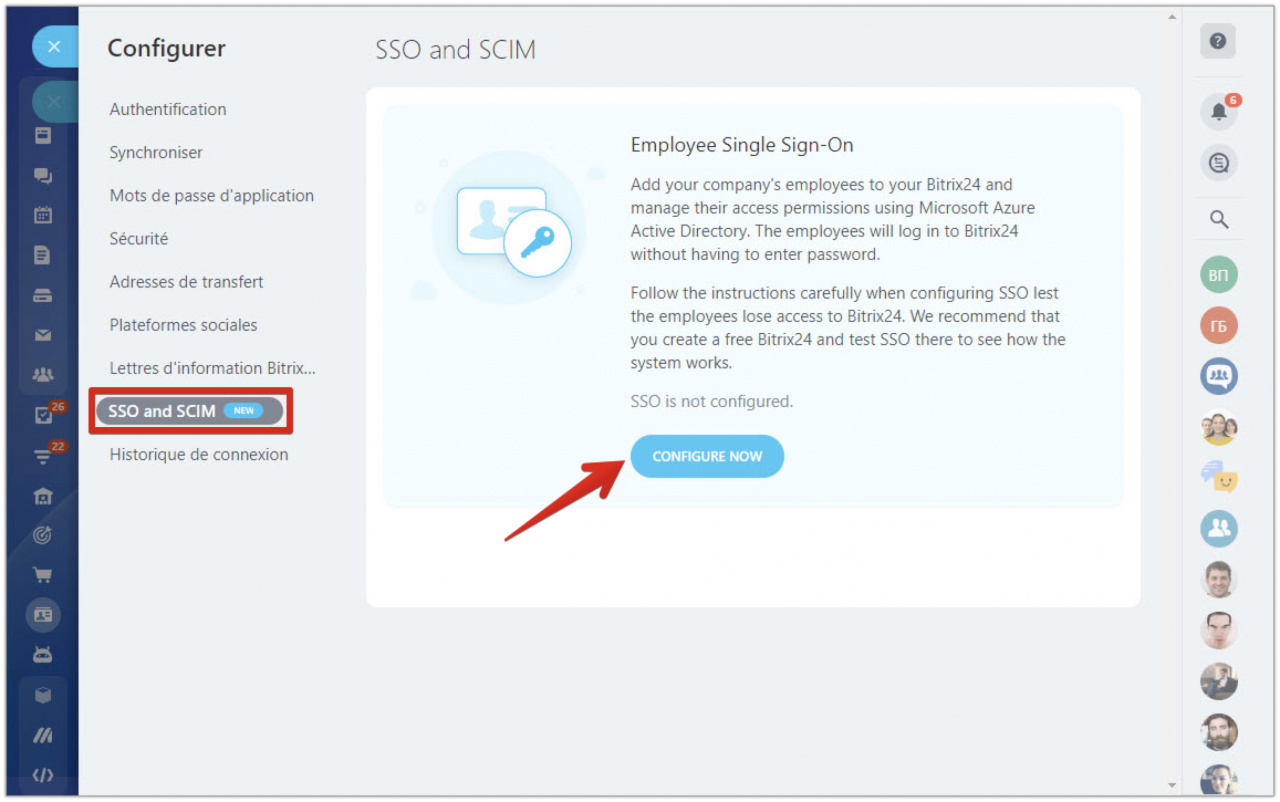

Où configurer l'authentification unique pour les employés

La désactivation d'un utilisateur dans Azure Active Directory signifie son licenciement dans Bitrix24, l'activation correspond à la restauration après licenciement. Si vous licenciez un administrateur, il perd ses droits. Après récupération, ils devront être reconfigurés.

Ouvrez votre profil dans Bitrix24 et accédez à l'onglet Sécurité - SSO and SCIM et cliquez sur Configure now.

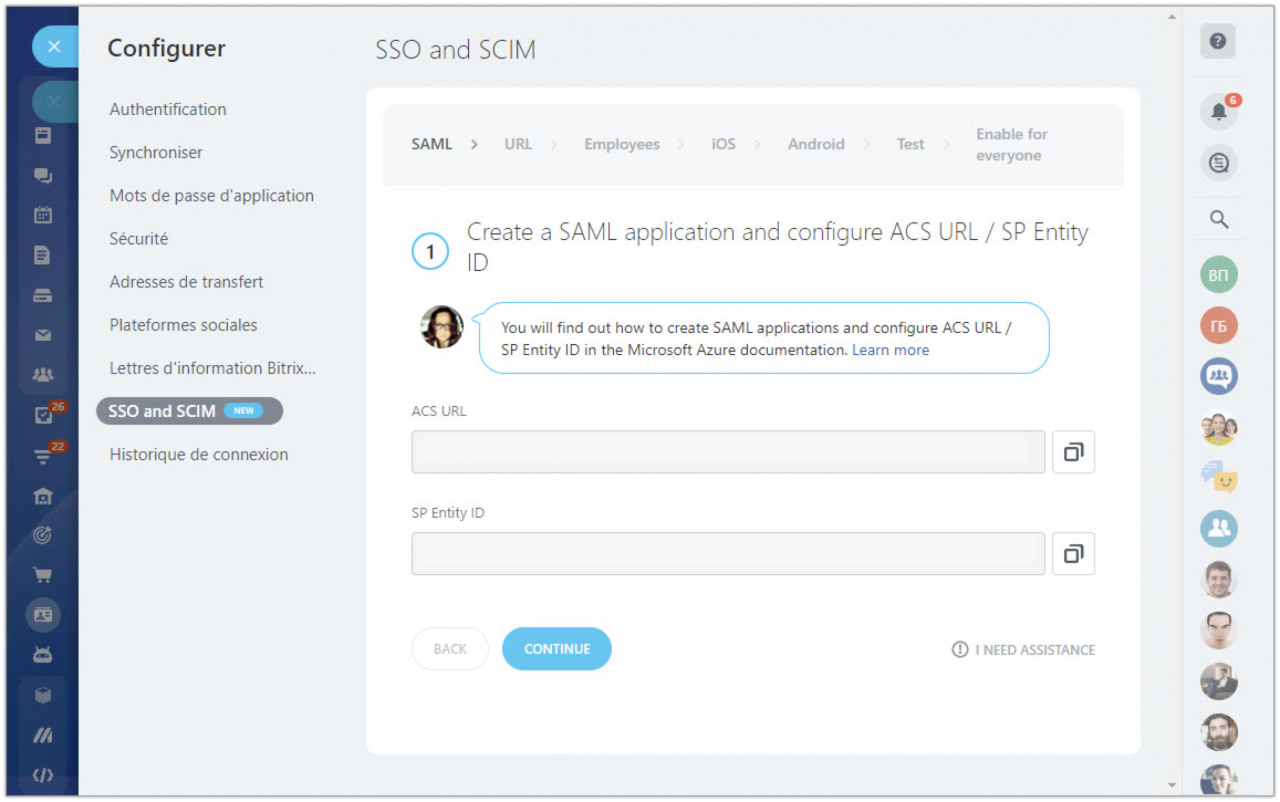

Créez une application SAML côté Microsoft Azure et configurez ACS URL /SP Entity ID

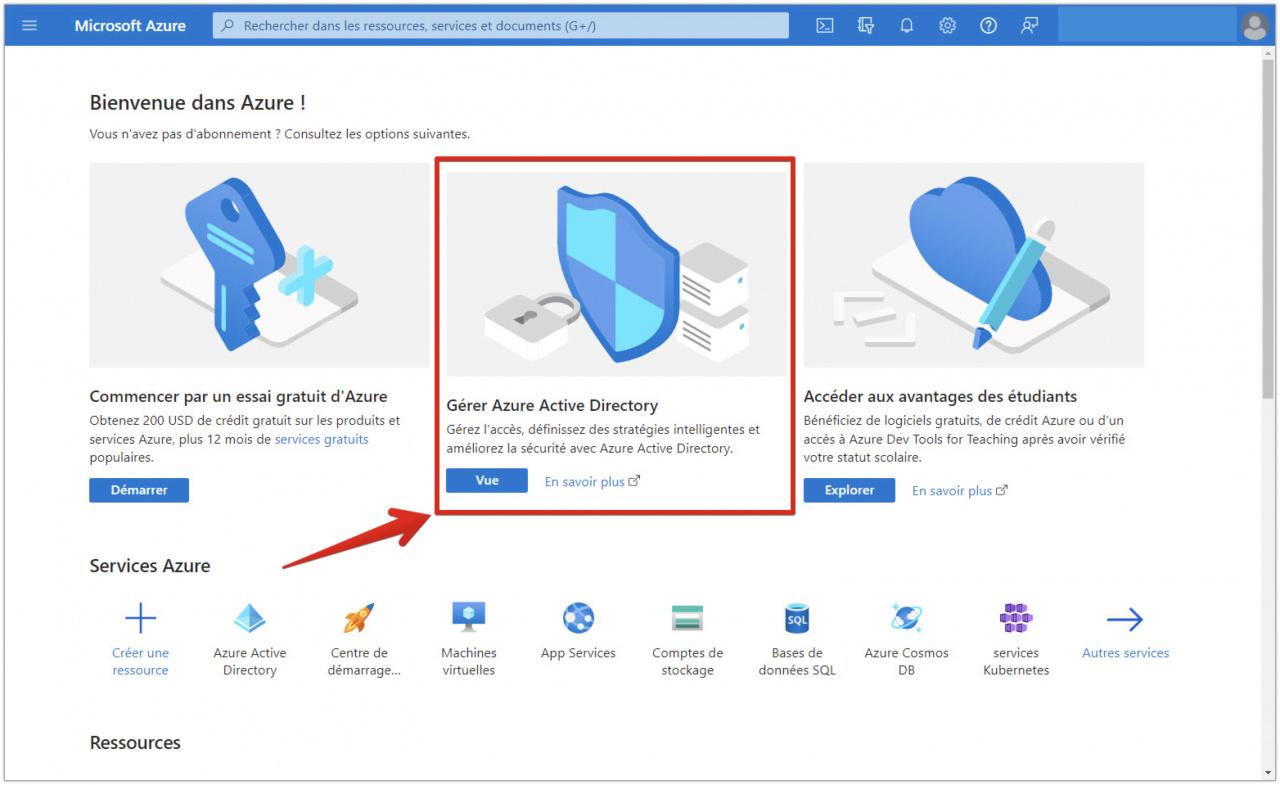

Pour cela faire, accédez à votre compte Microsoft Azure ou créez-en un à partir d'un lien. Ouvrez la section Azure Active Directory.

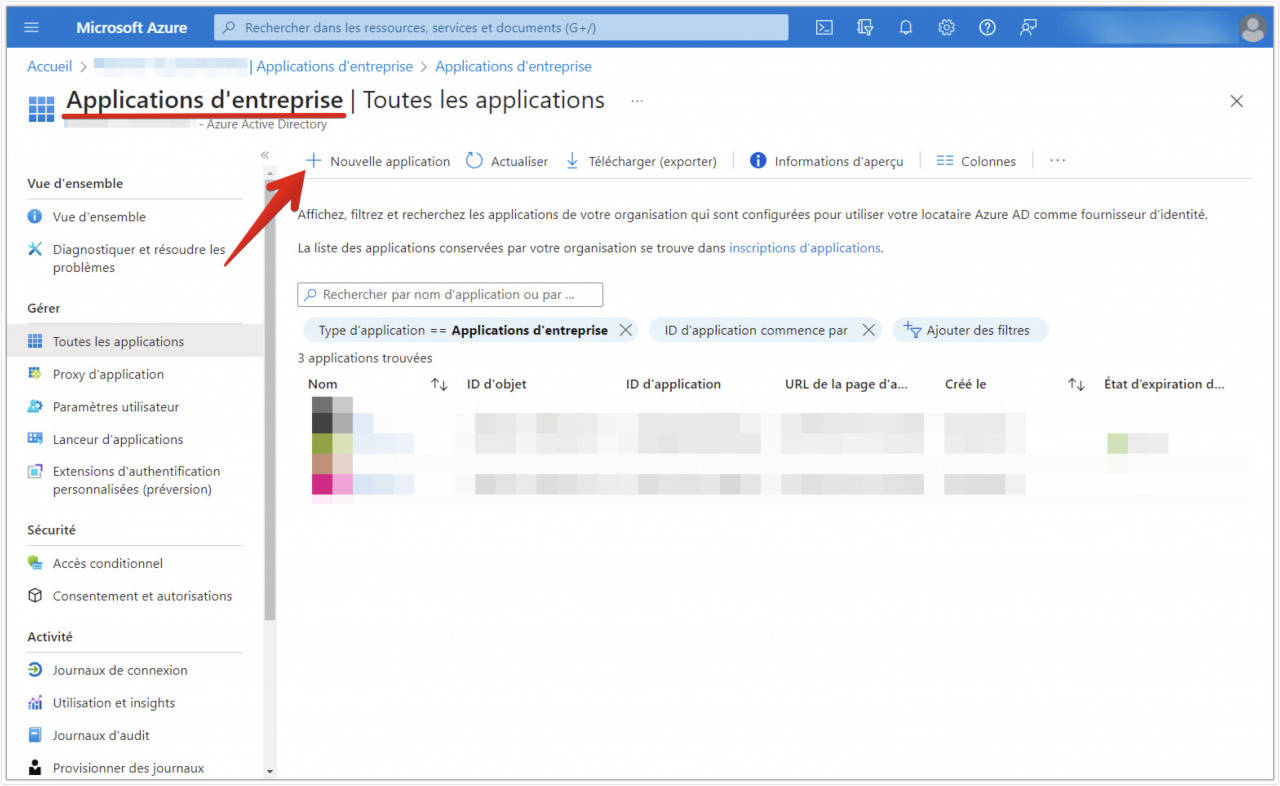

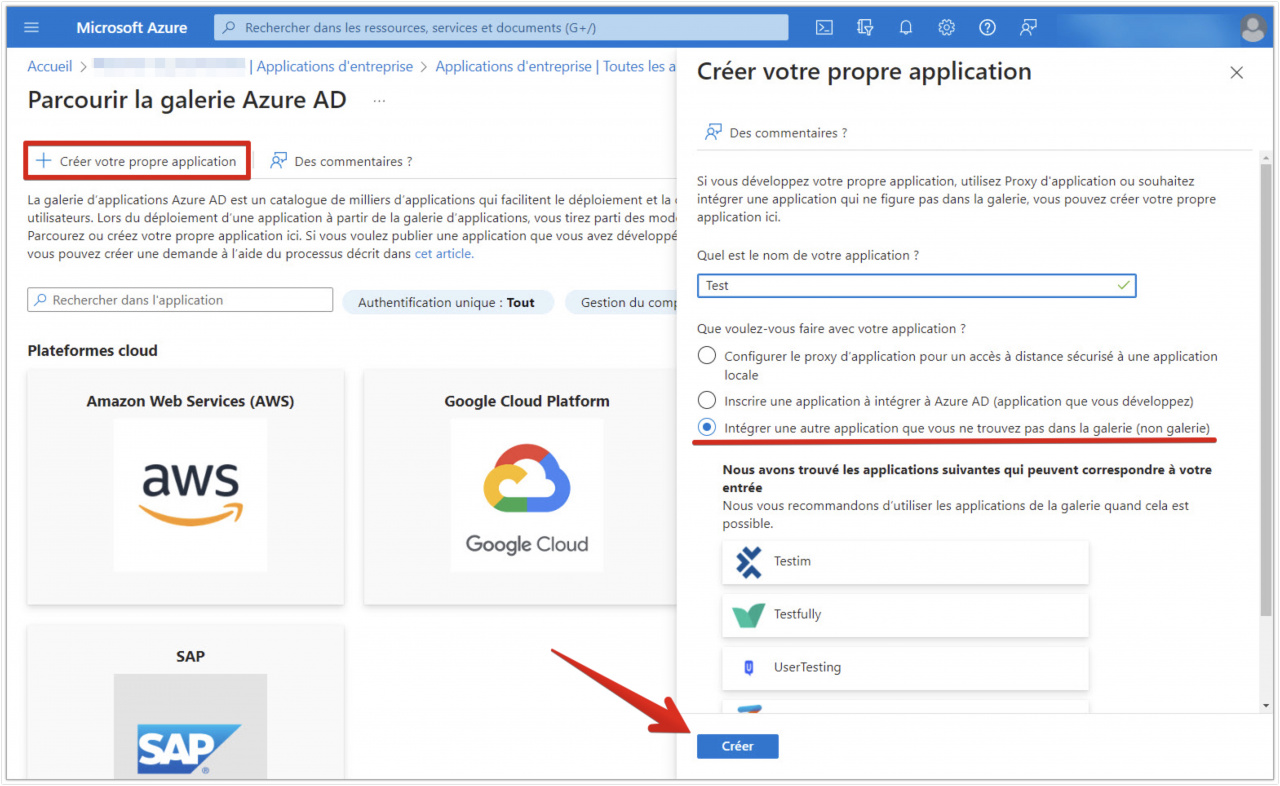

Accédez à la section Applications d'entreprise et créez une nouvelle application.

Dans l'assistant Créer votre propre application, spécifiez un nom, sélectionnez l'option Intégrer une autre applications que vous ne trouvez pas dans la galerie (non galerie) et cliquez sur Créer.

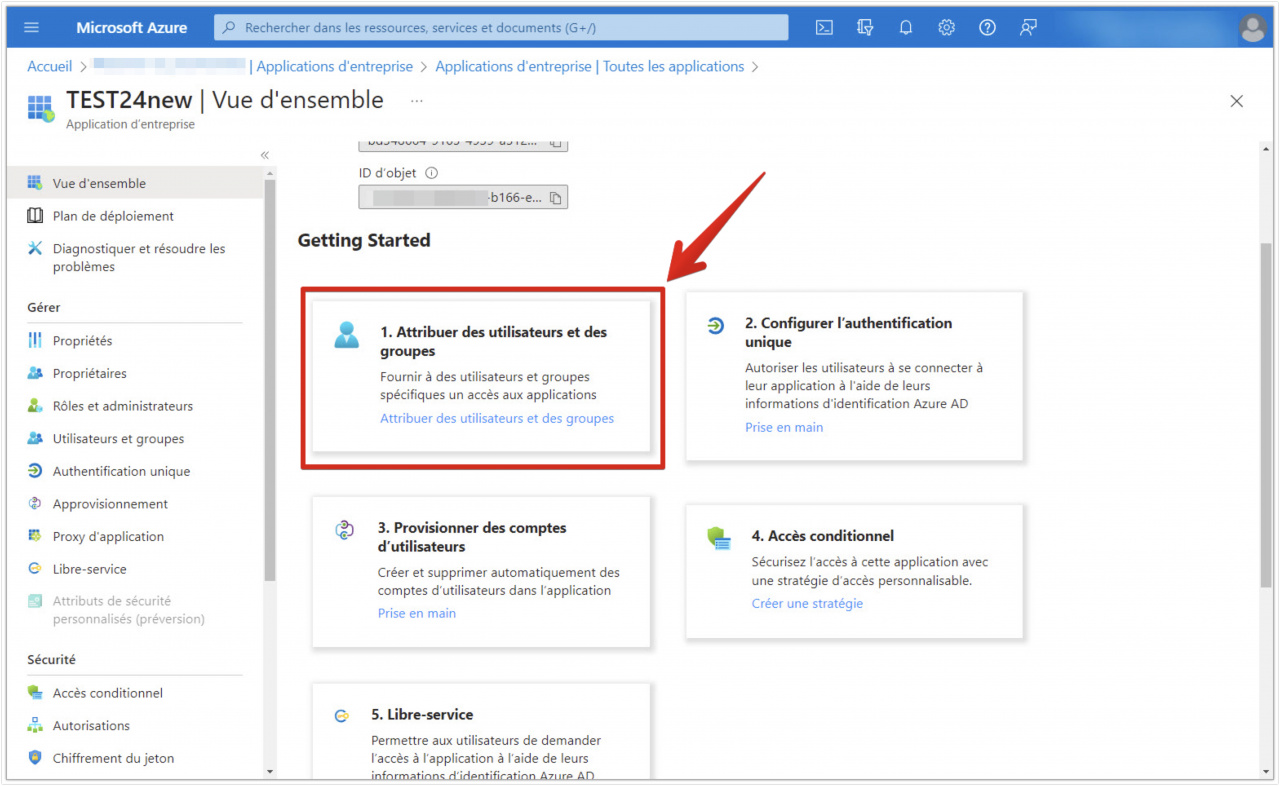

Une fois l'application créée, accédez à Attribuer des utilisateurs et des groupes.

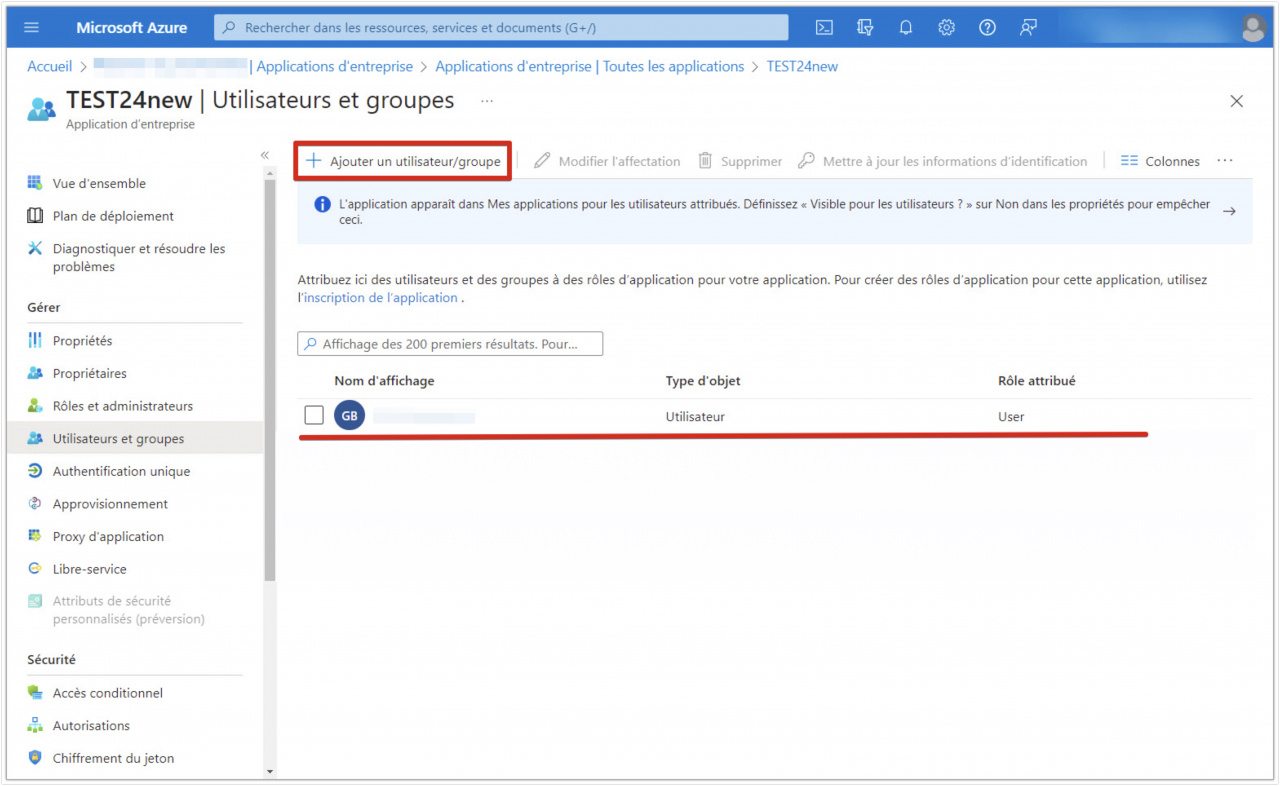

Cliquez sur le bouton Ajouter un utilisateur/groupe et entrez-vous en tant qu'utilisateur.

Pour plus d'informations sur l'ajout ou la suppression d'utilisateurs, consultez le lien.

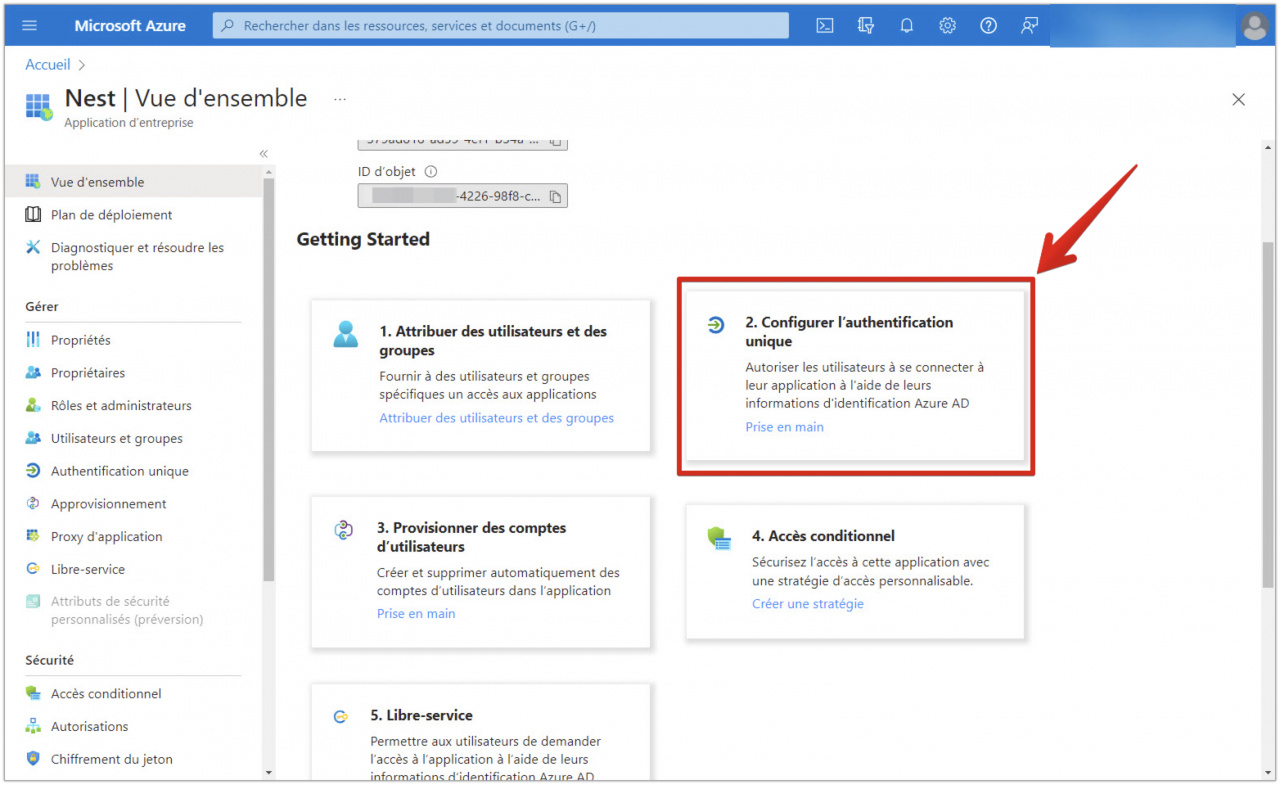

Accédez ensuite à la section Configurer l'authentification unique.

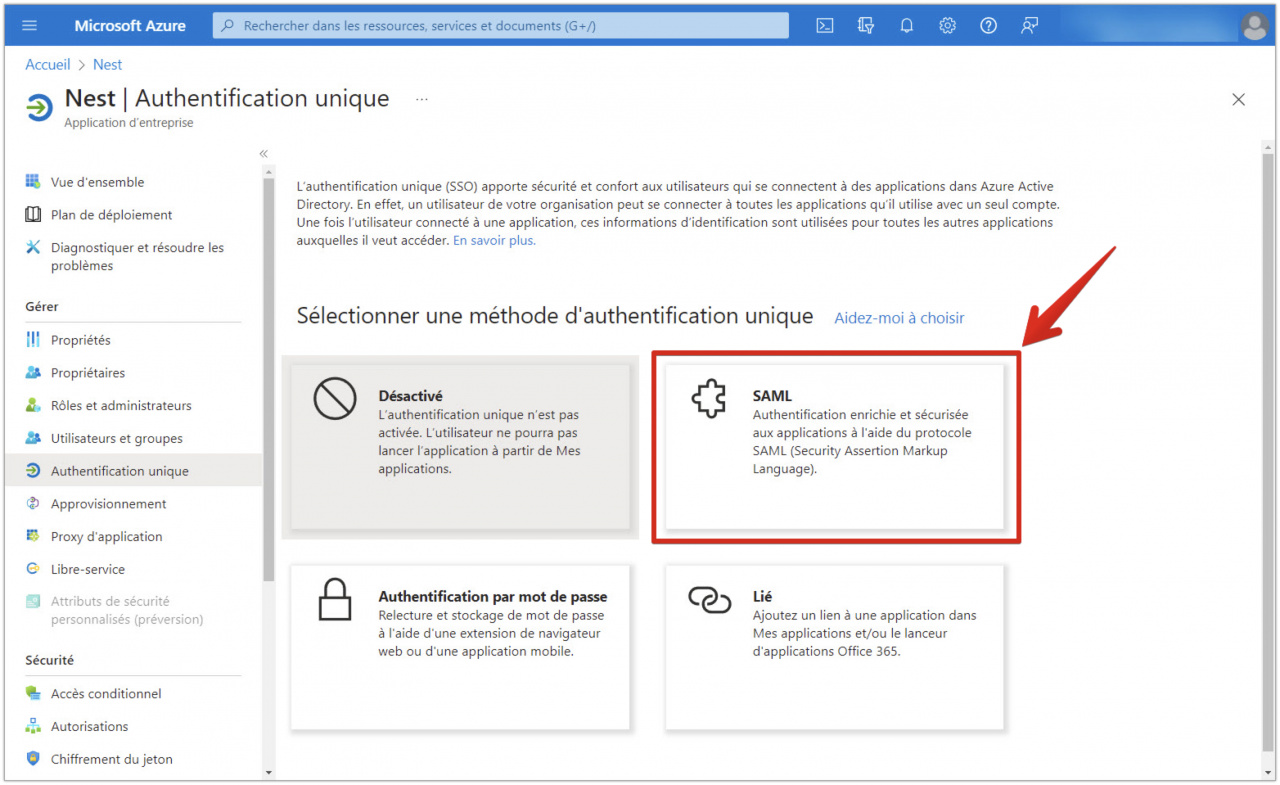

Dans la fenêtre qui s'ouvre, sélectionnez la méthode d'authentification unique SAML.

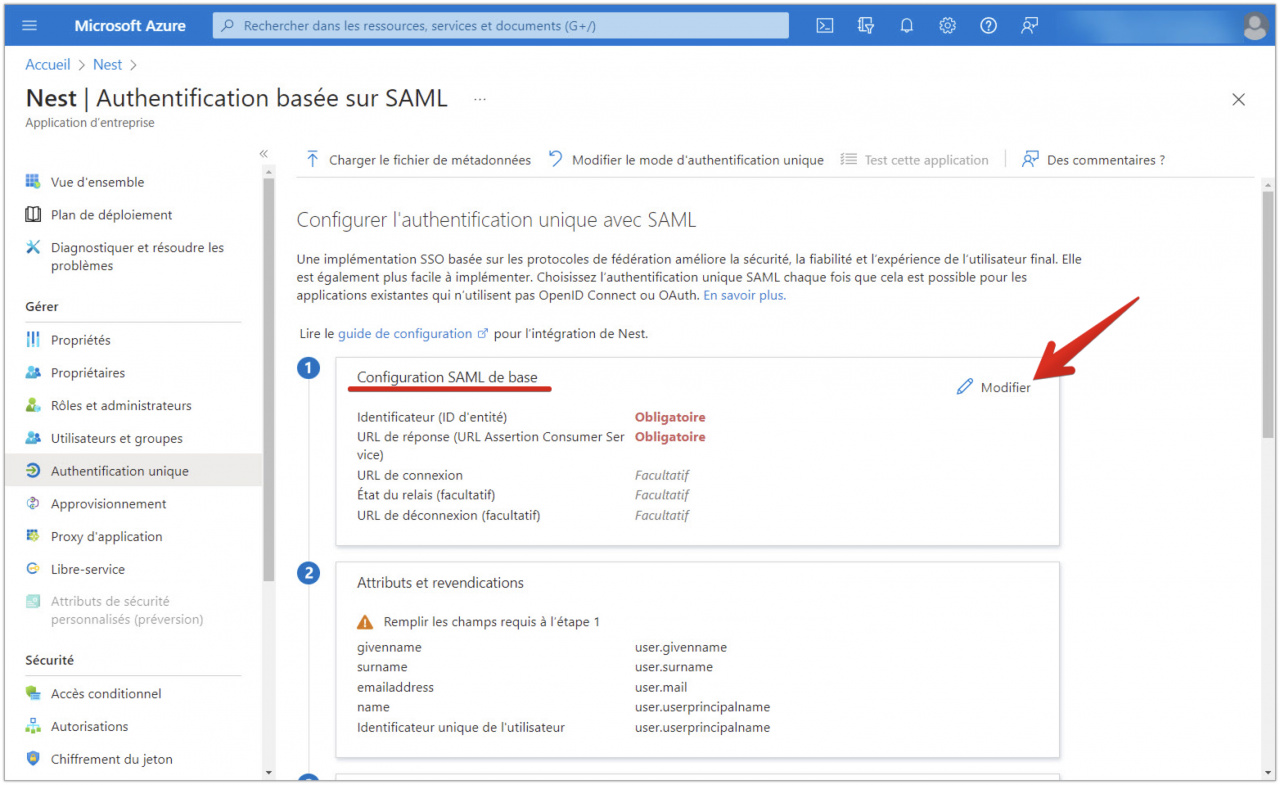

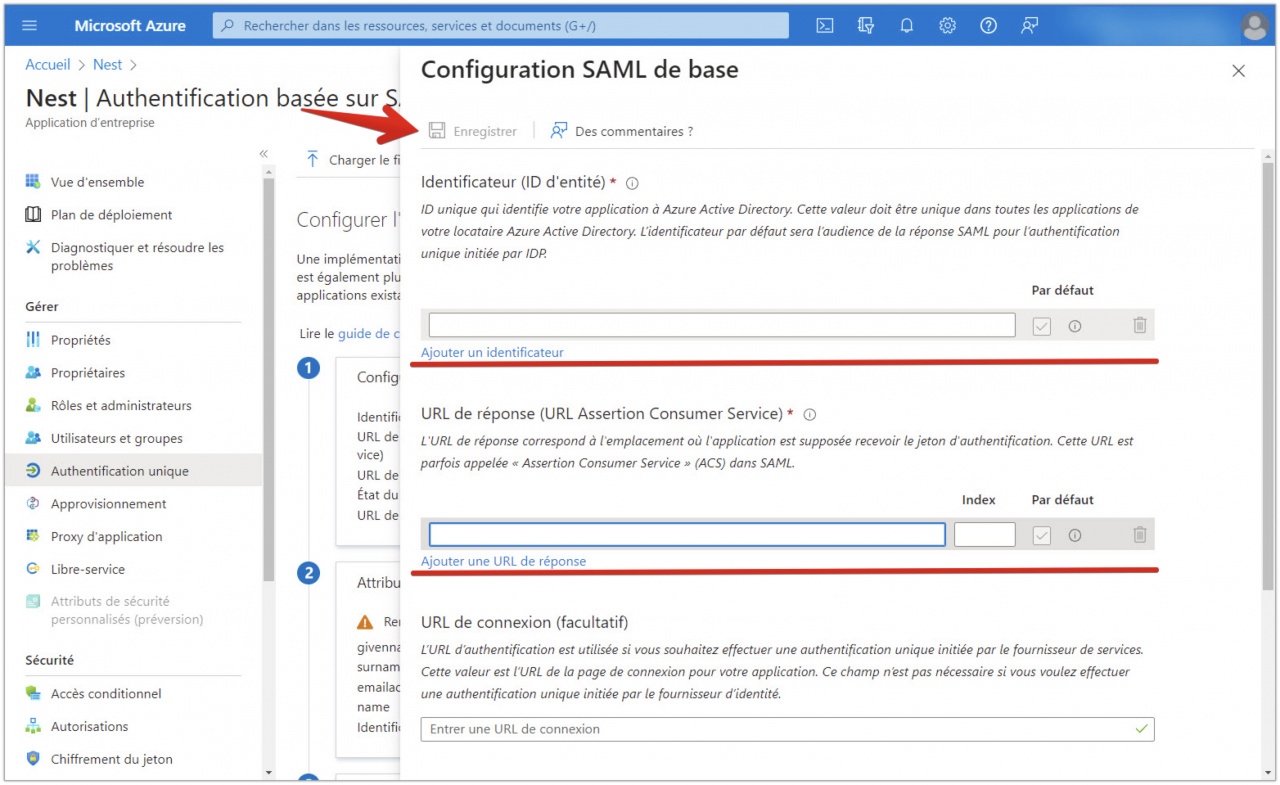

À droite du bloc Configuration SAML de base, cliquez sur Modifier.

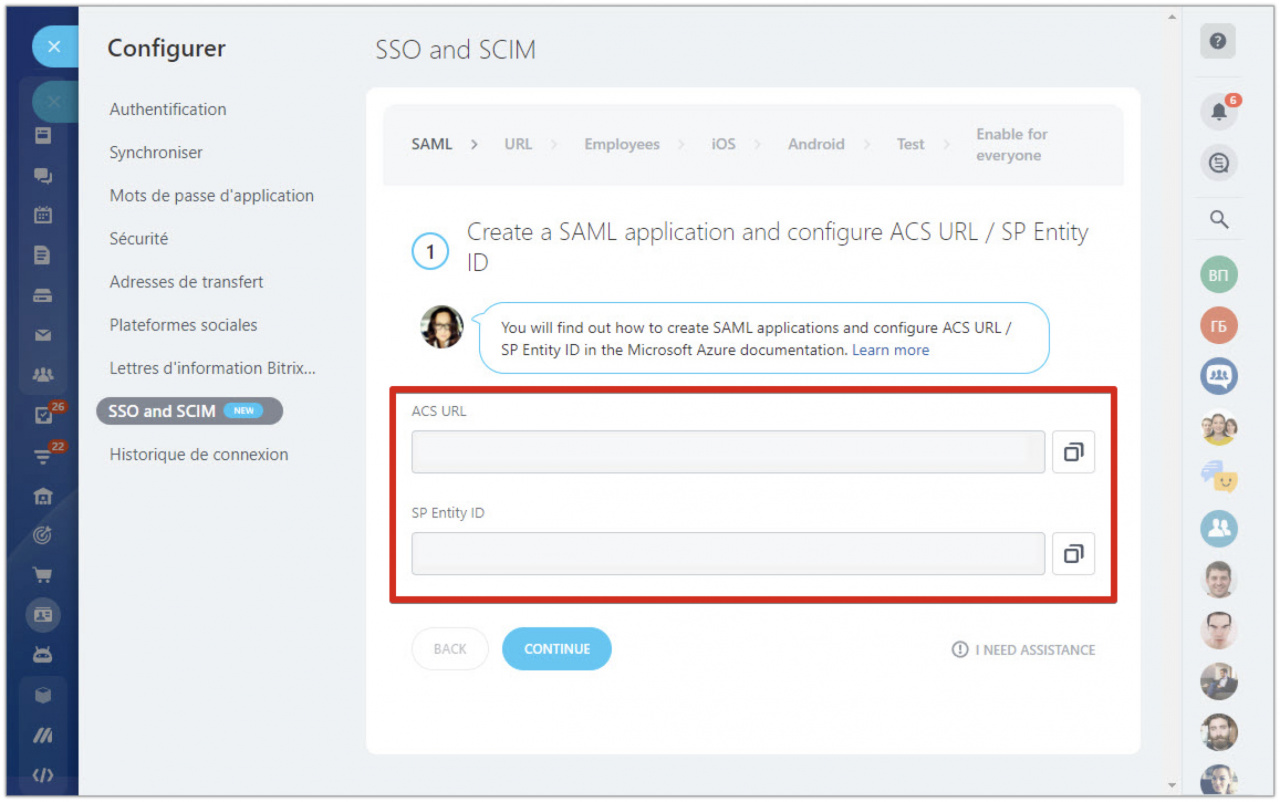

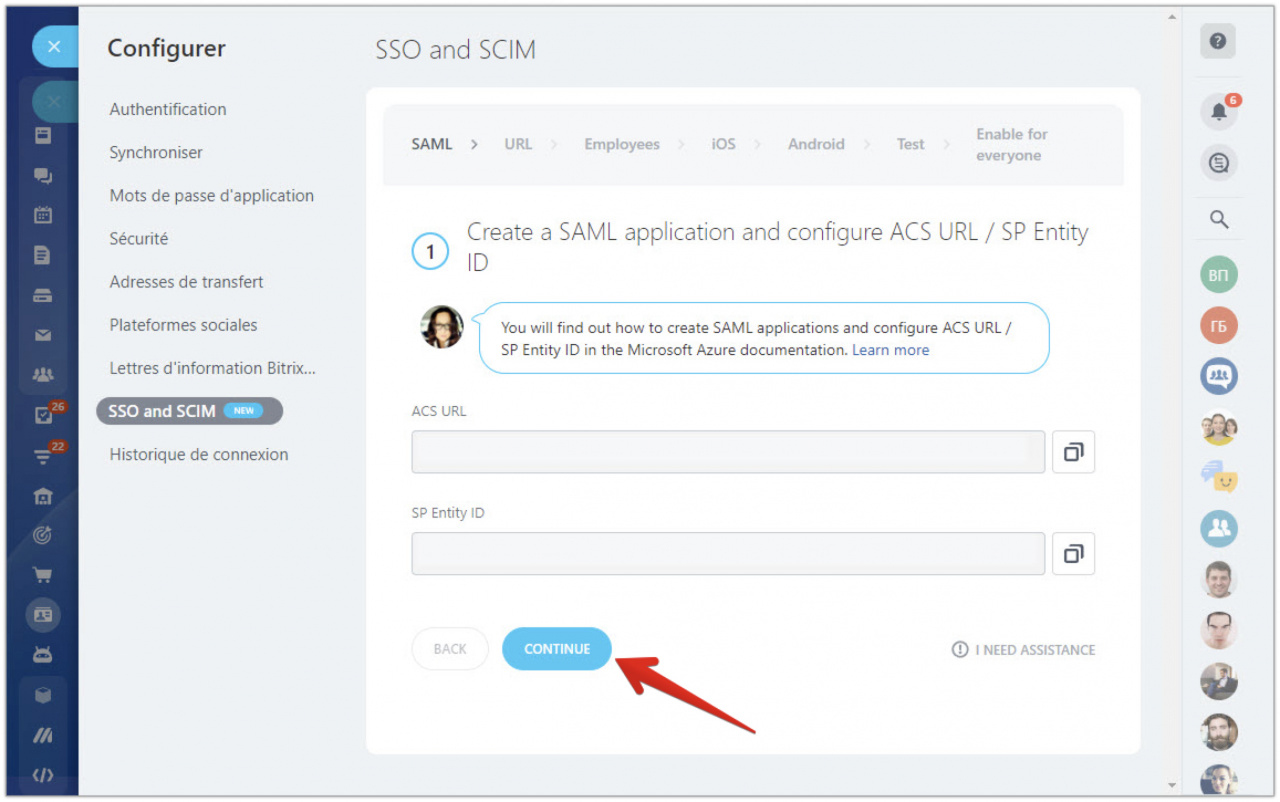

Ouvrez ensuite Bitrix24 et copiez les champs ACS URL et SP Entity ID.

Revenez à Microsoft Azure et ajoutez la valeur d'ACS URL dans le champ URL de réponse (URL Assertion Consumer Service) et SP Entity ID dans Identificateur (Entité), puis cliquez sur Enregistrer.

Après cela, revenez à Bitrix24 et cliquez sur Continue.

Entrez l'URL du service et exécutez la vérification

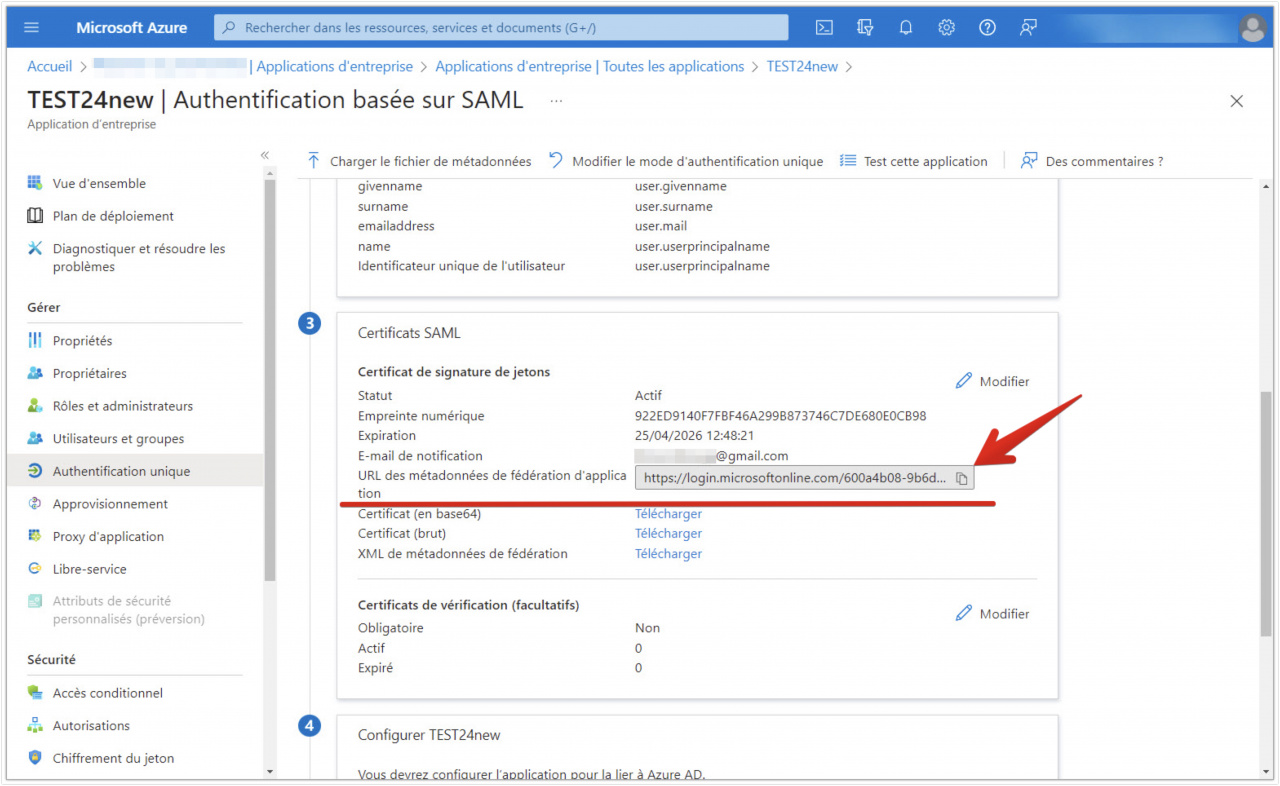

Du côté de Microsoft Azure, copiez le champ URL des métadonnées de la fédération d'application.

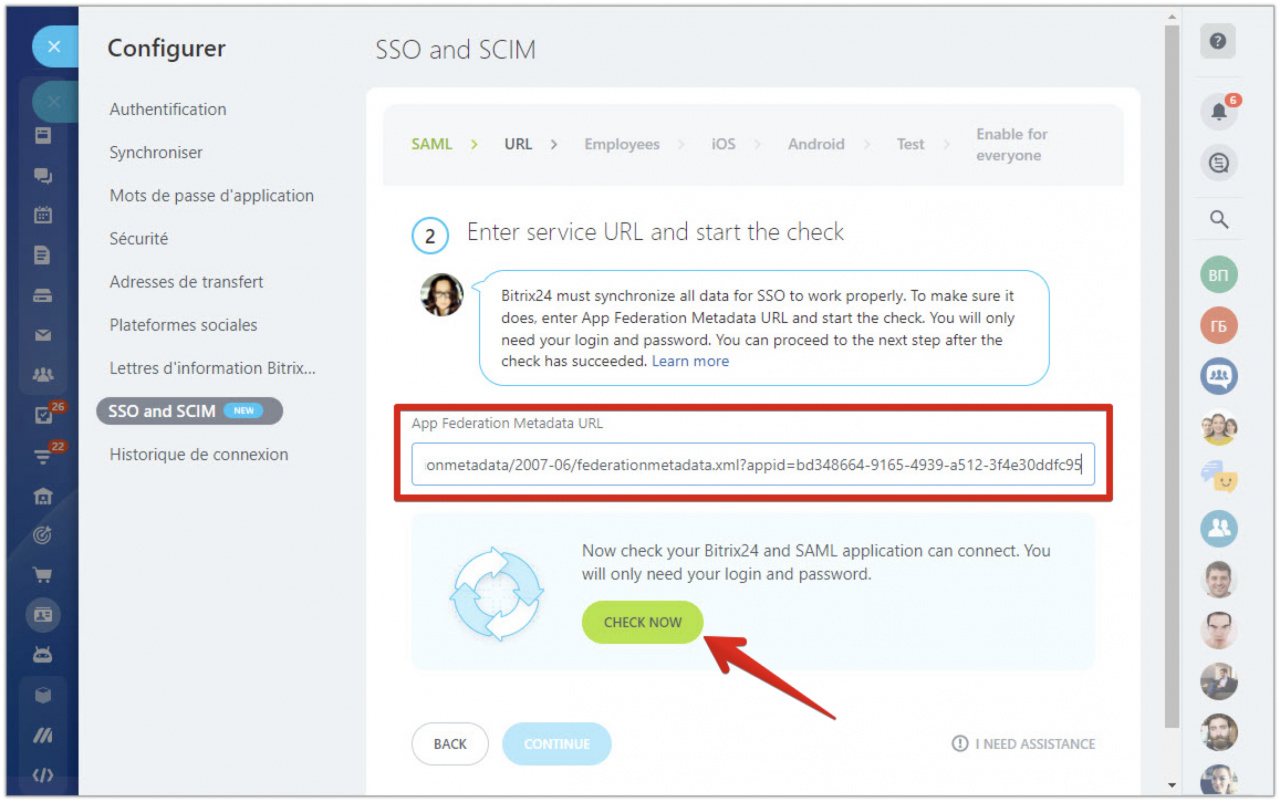

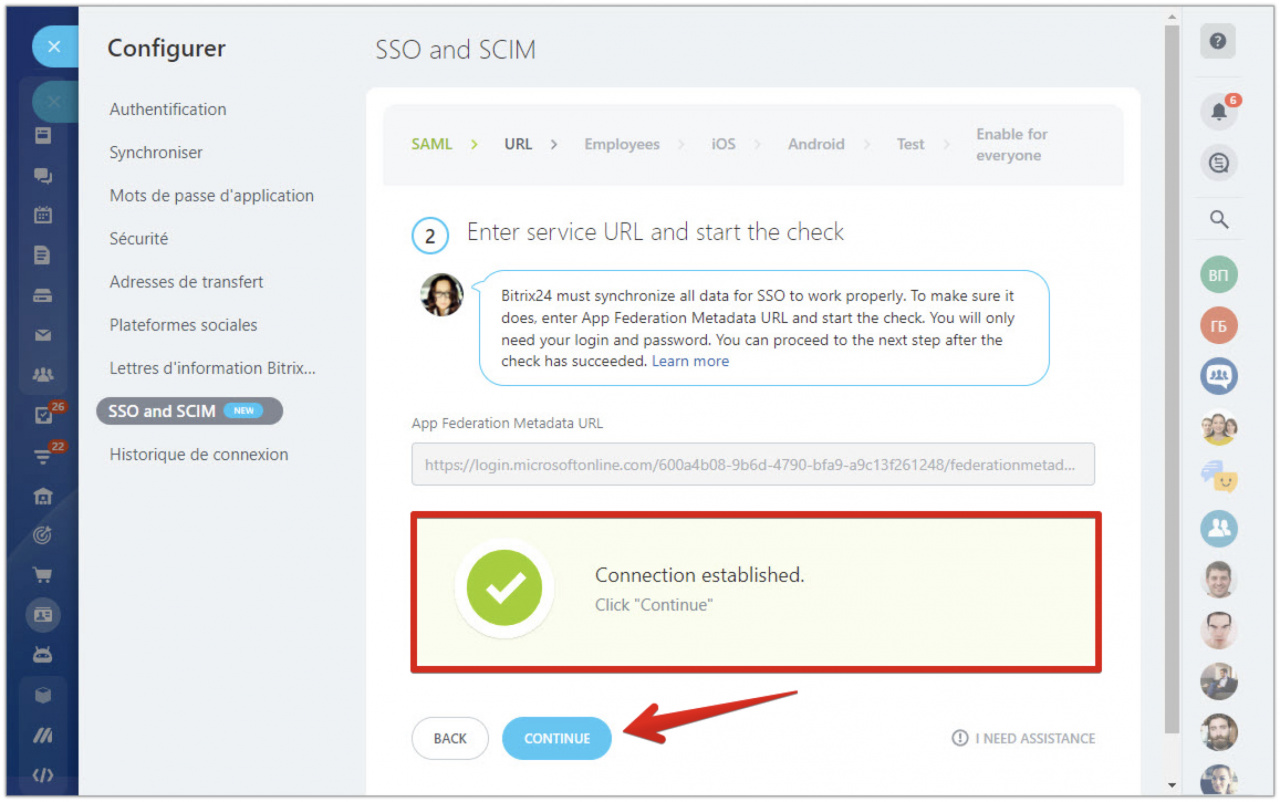

Pour que Bitrix24 synchronise toutes les données pour que l'authentification unique fonctionne correctement, saisissez App Federation Metadata URL et exécutez un test de connexion.

Le message Connection establishment s'affiche. Si vous configurez SSO et SCIM en mode incognito ou dans différents navigateurs, vous devrez vous reconnecter à Microsoft Azure.

Erreurs possibles

Malheureusement, vous ne pouvez pas vous connecter

Si vous rencontrez cette erreur lors de la validation, vérifiez que vous vous êtes ajouté en tant qu'utilisateur de l'application dans la section Attribuer des utilisateurs et des groupes.

Vérification du domaine de messagerie des employés

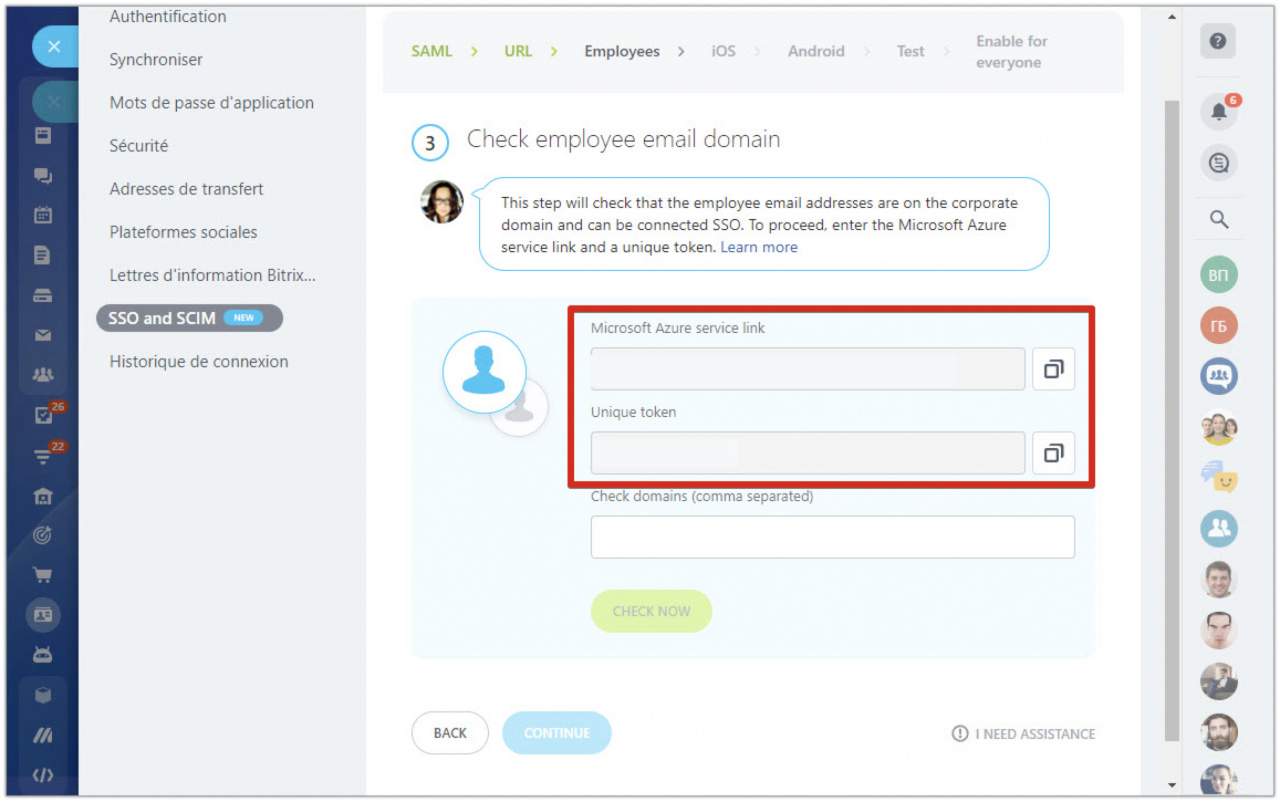

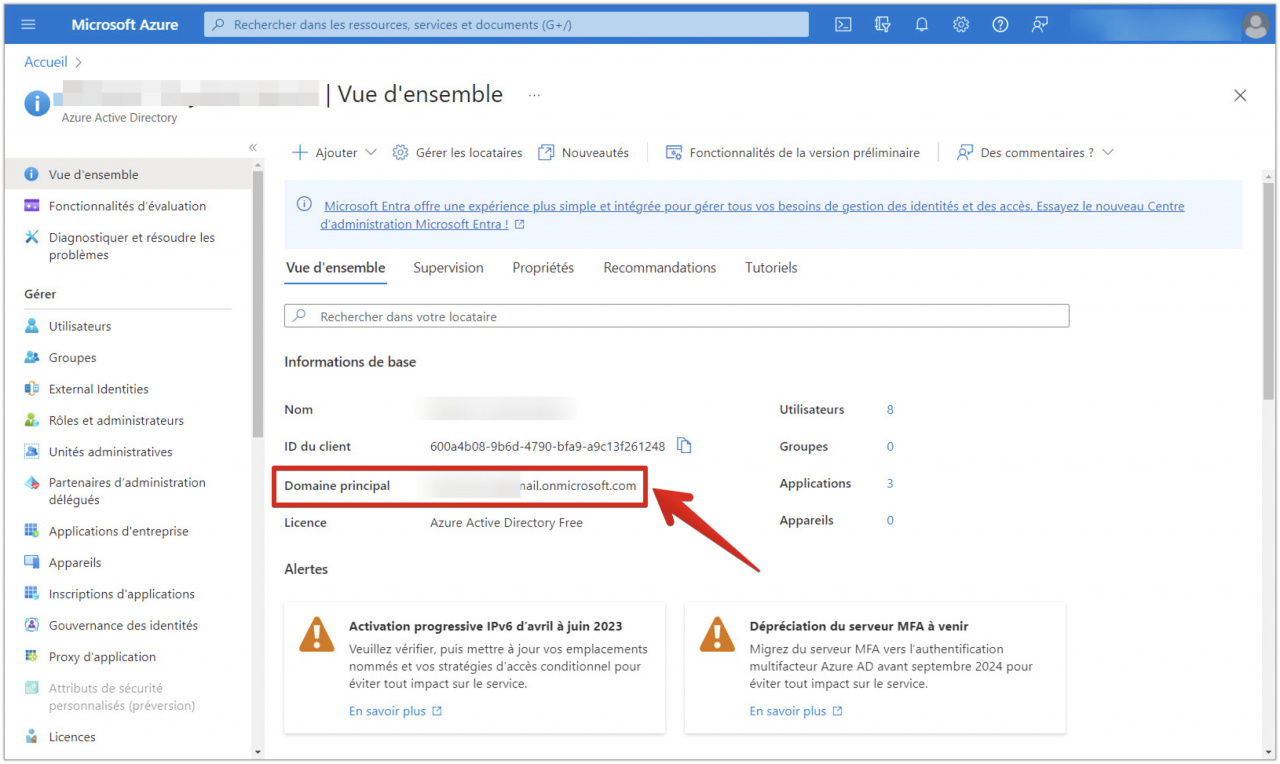

À cette étape, vous devez configurer la synchronisation des utilisateurs à partir de Microsoft Azure. Dans la fenêtre de configuration, copiez Microsoft Azure service link et Unique token.

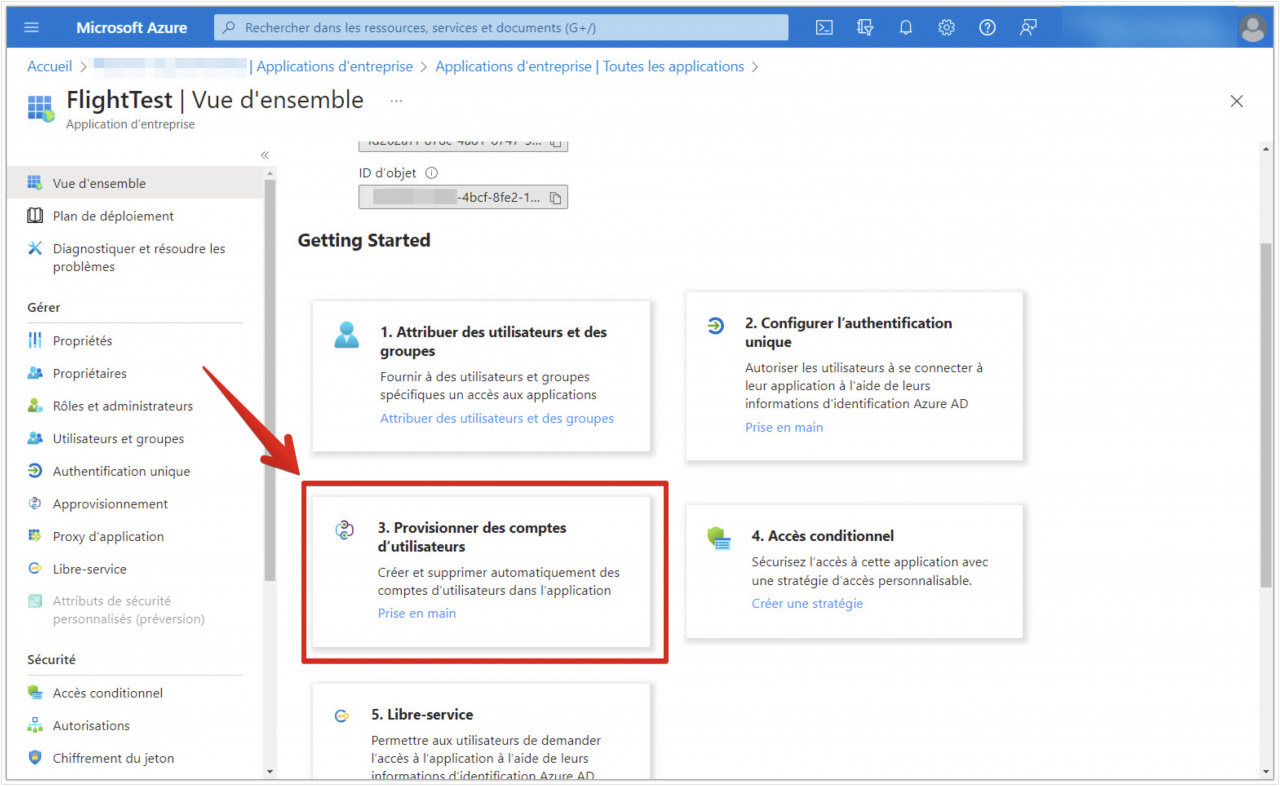

Dans votre application d'entreprise, ouvrez l'onglet Provisionner des comptes d'utilisateurs.

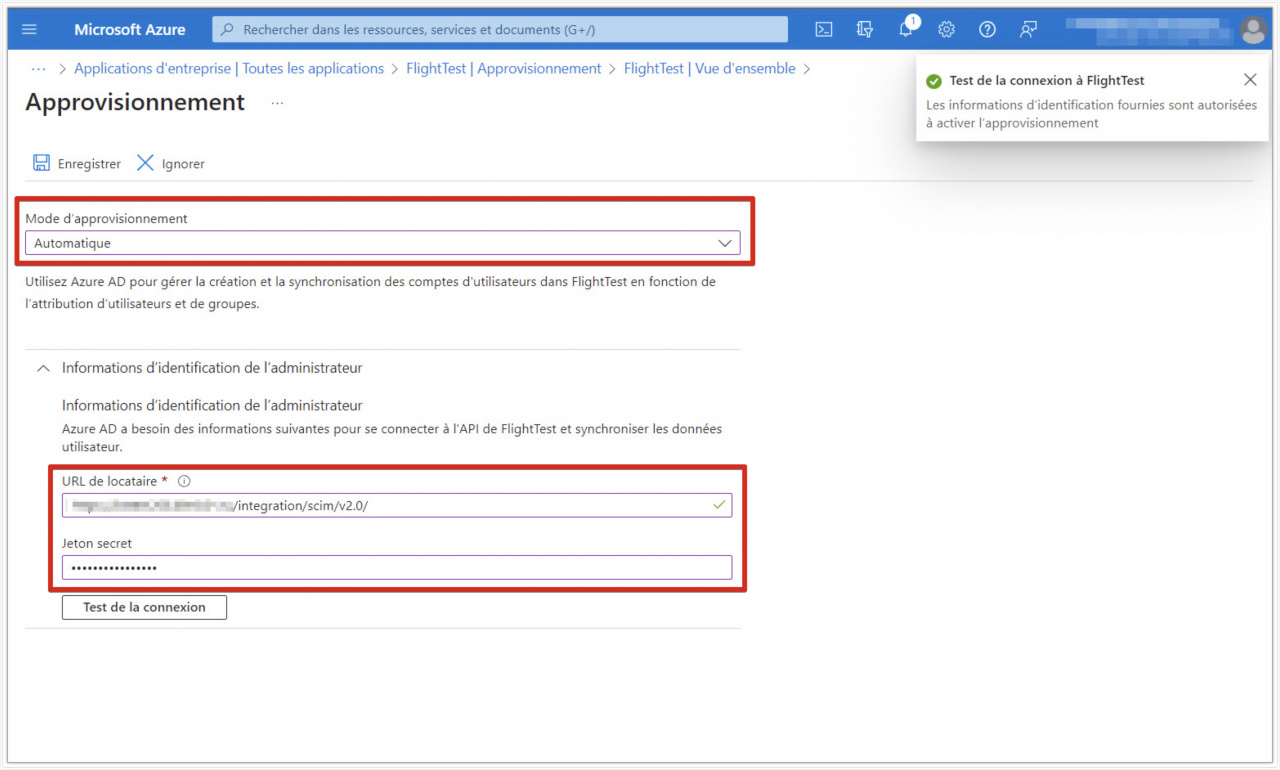

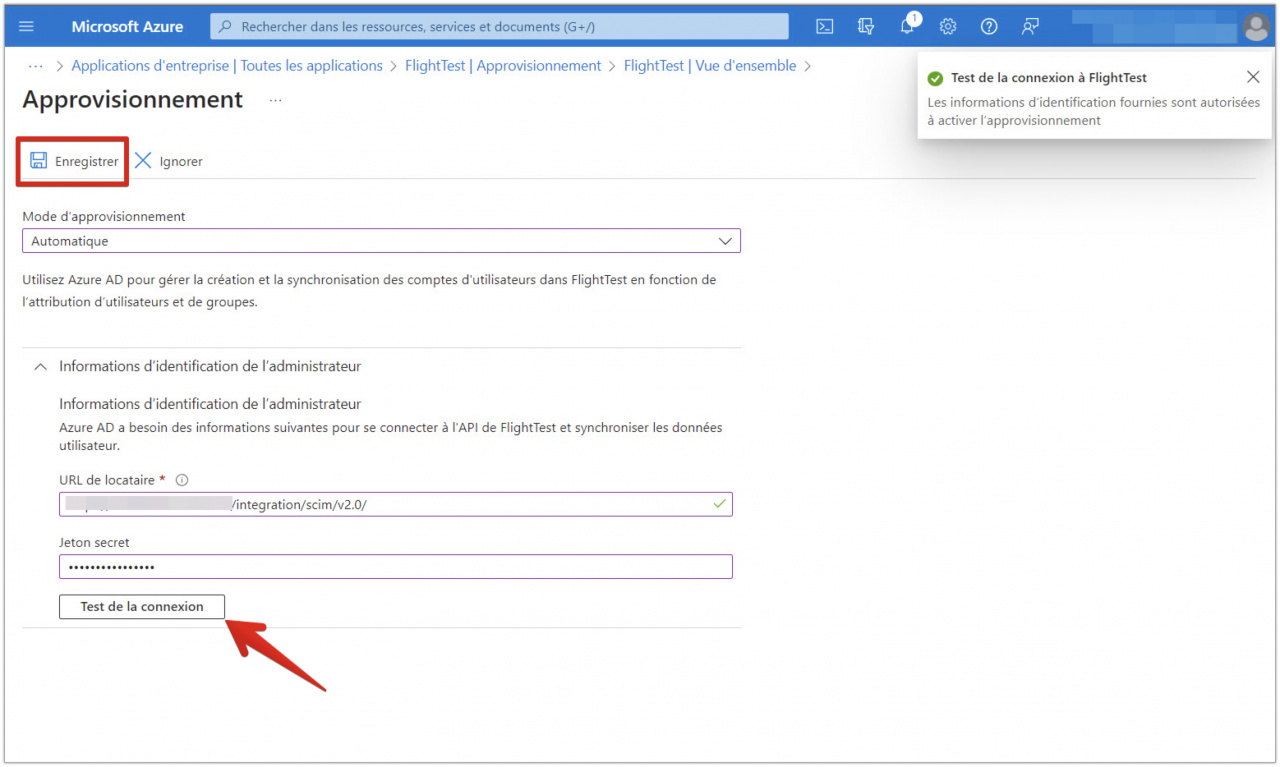

Sélectionnez Mode d'approvisionnement - Automatique et entrez Informations d'identification de l'administrateur.

Après cela, cliquez sur le bouton Test de la connexion et Enregistrer les paramètres.

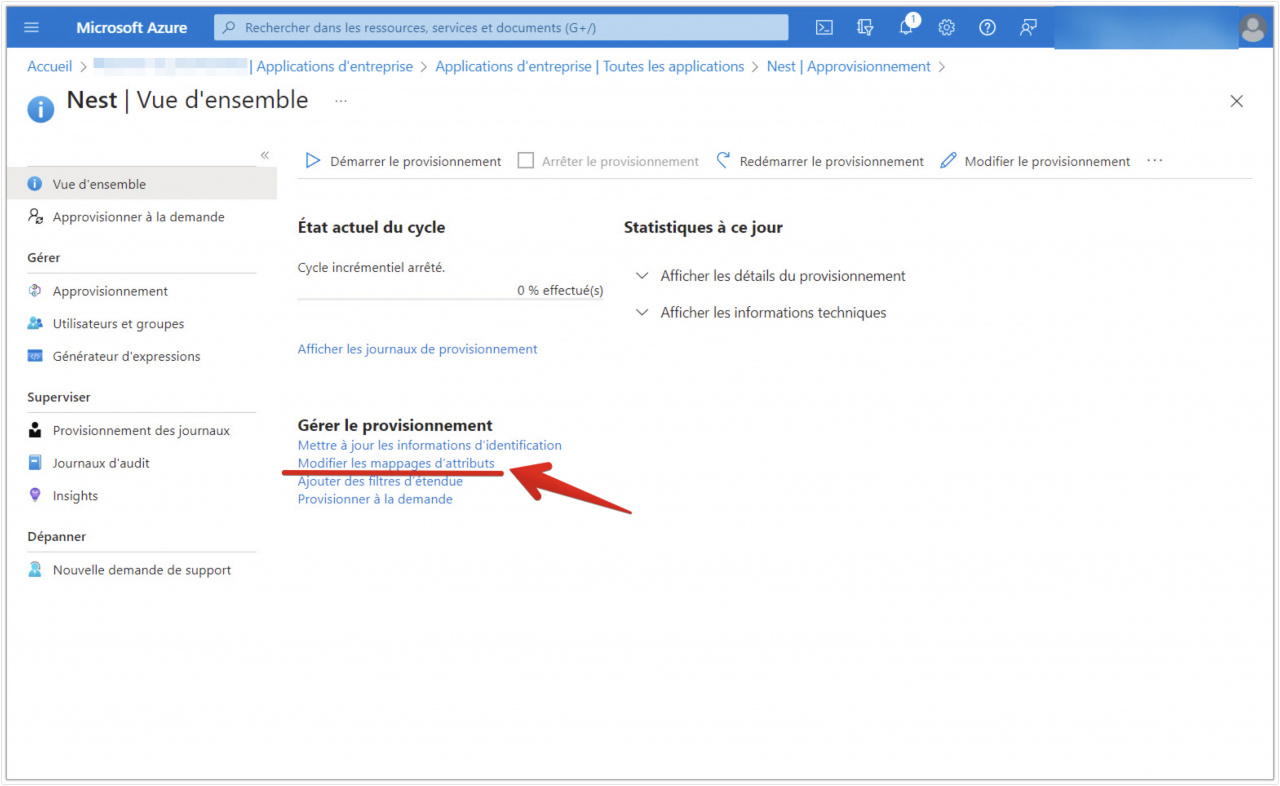

Ensuite, dans la section Provisionnement des comptes d'utilisateurs, ouvrez l'élément Modifier les mappages d'attributs.

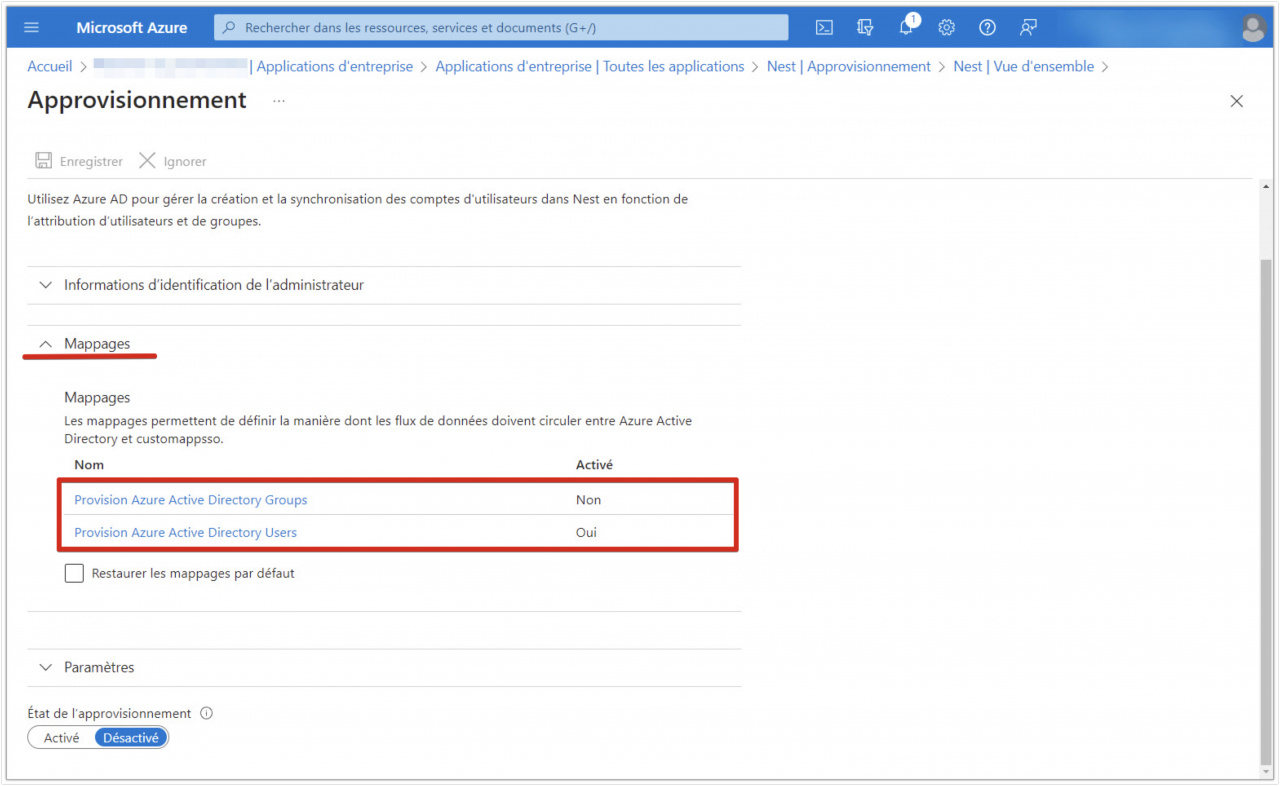

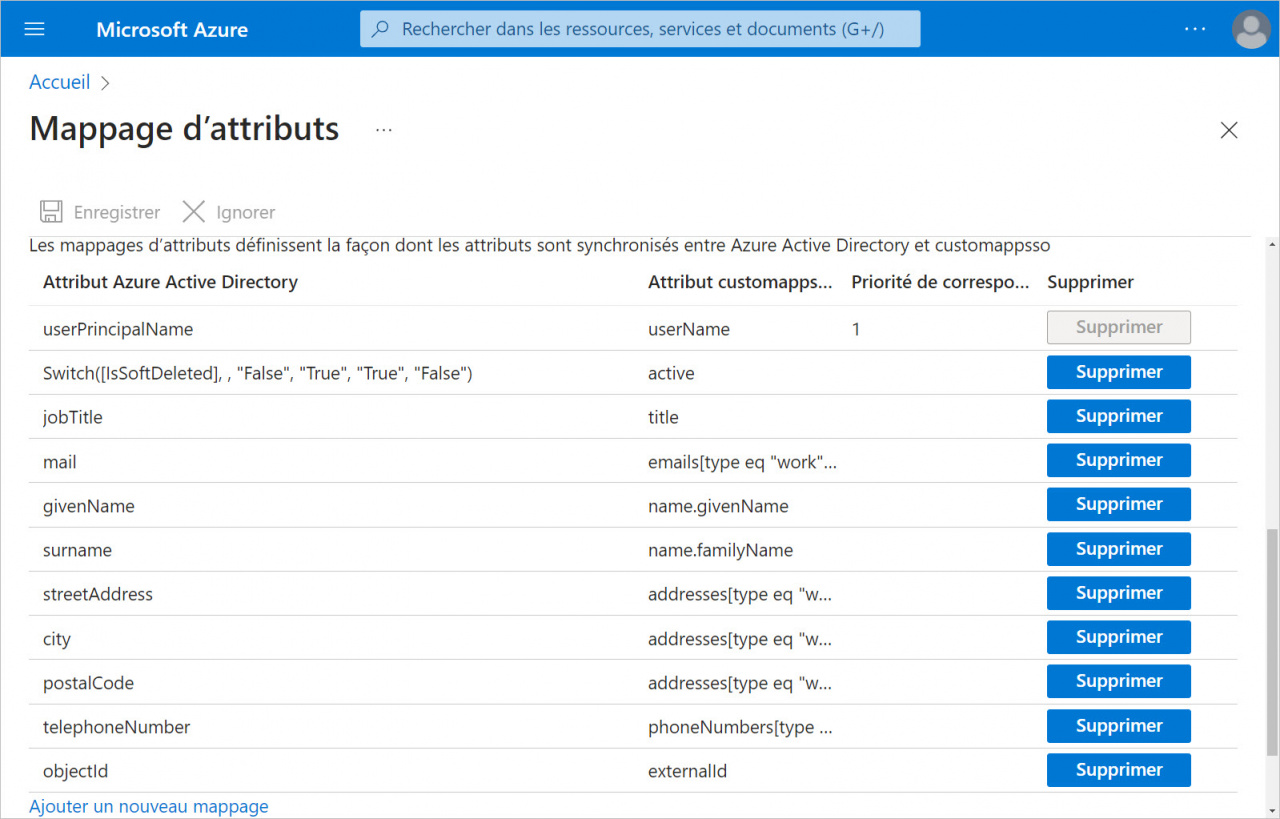

Dans la section Mappages, désactivez la synchronisation des groupes et configurez la synchronisation des utilisateurs.

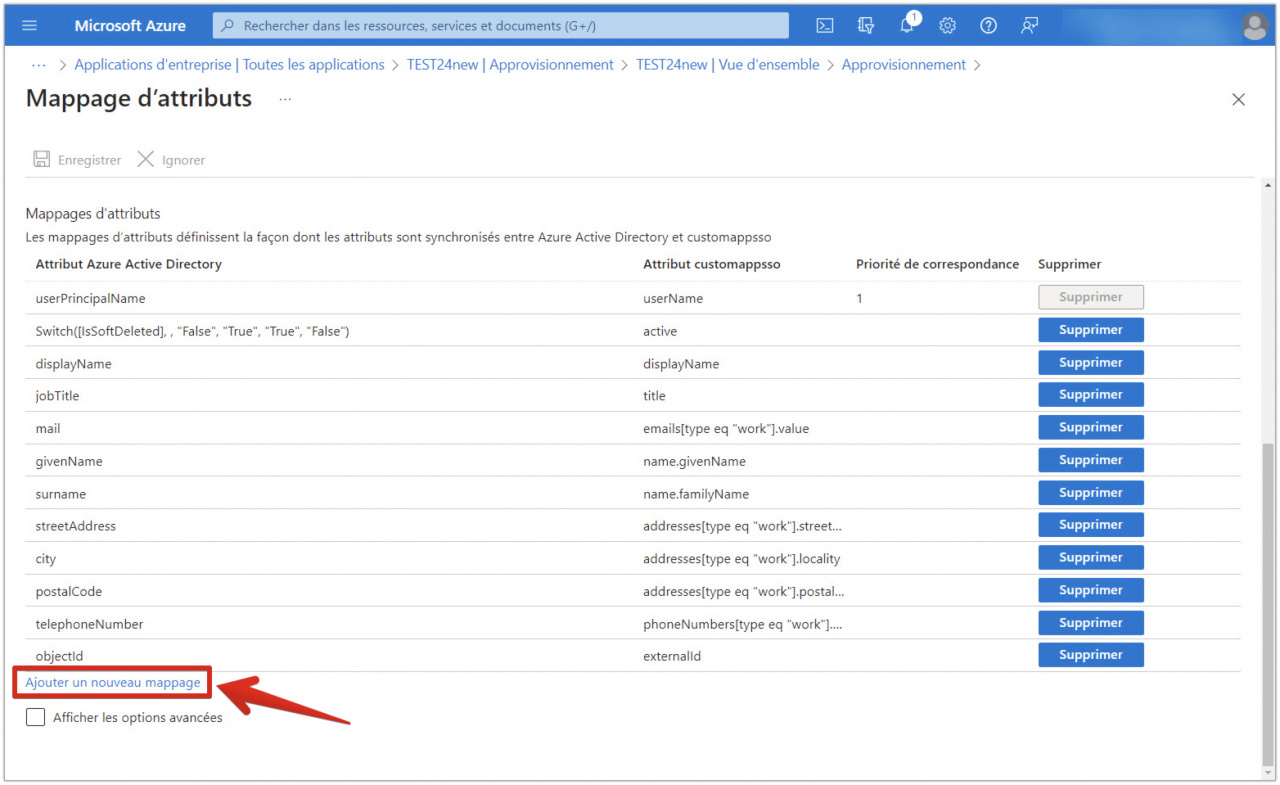

Dans les paramètres utilisateur, supprimez les champs supplémentaires et laissez les éléments suivants :

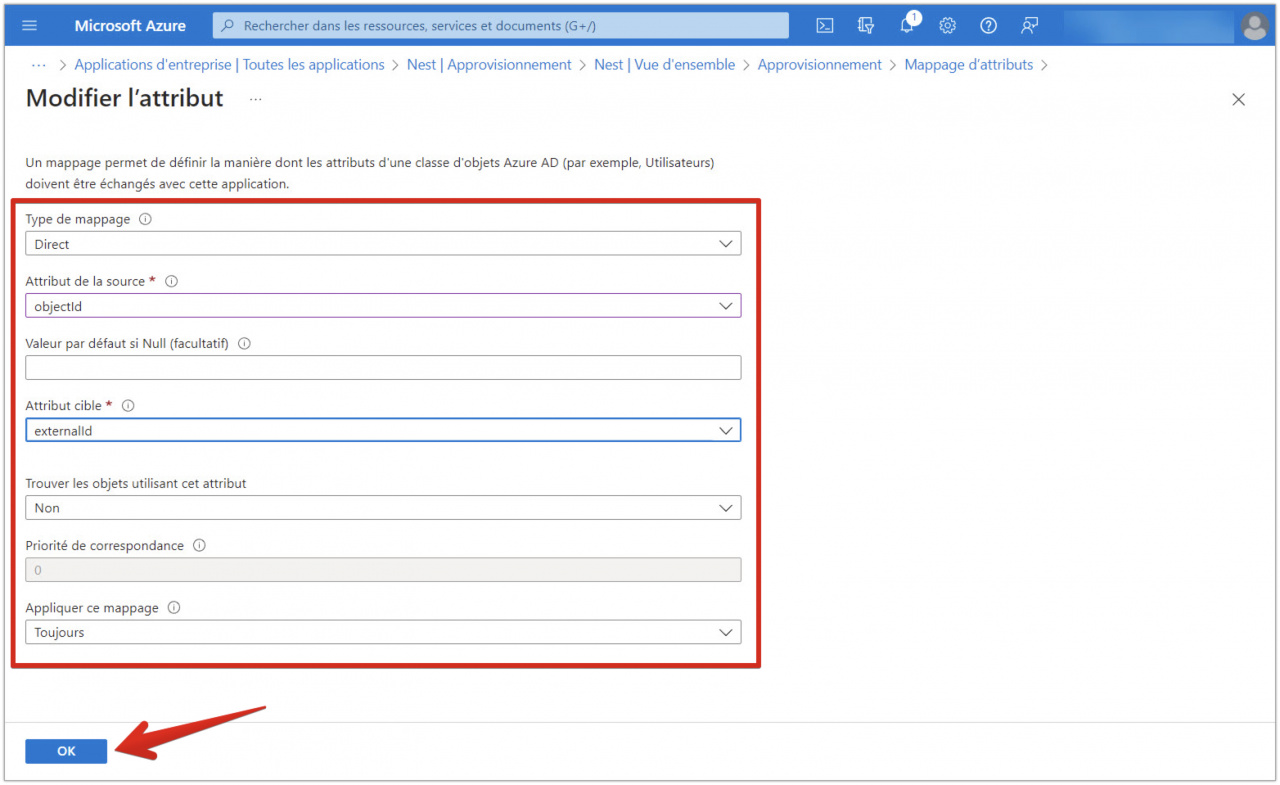

Ajoutez également un nouveau champ objectid. Pour cela faire, cliquez sur le bouton Ajouter un nouveau mappage.

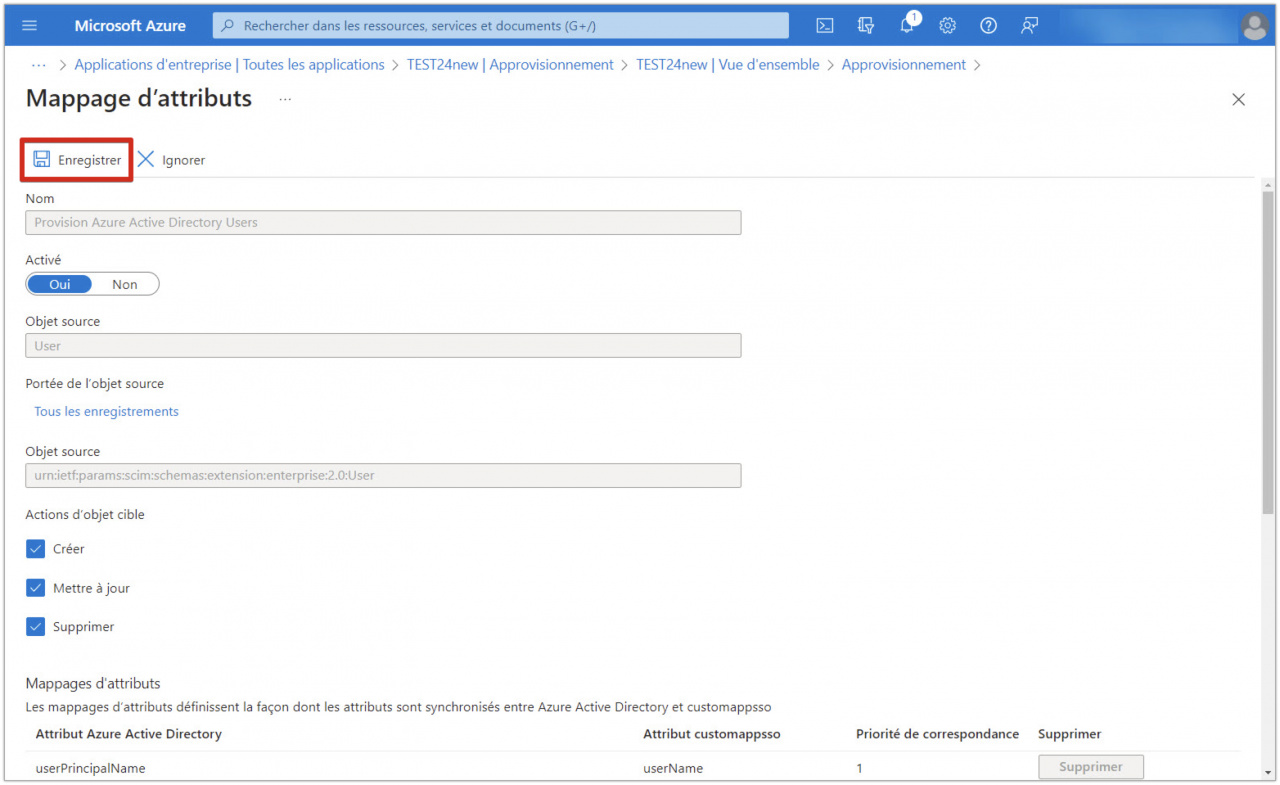

Enregistrez vos modifications.

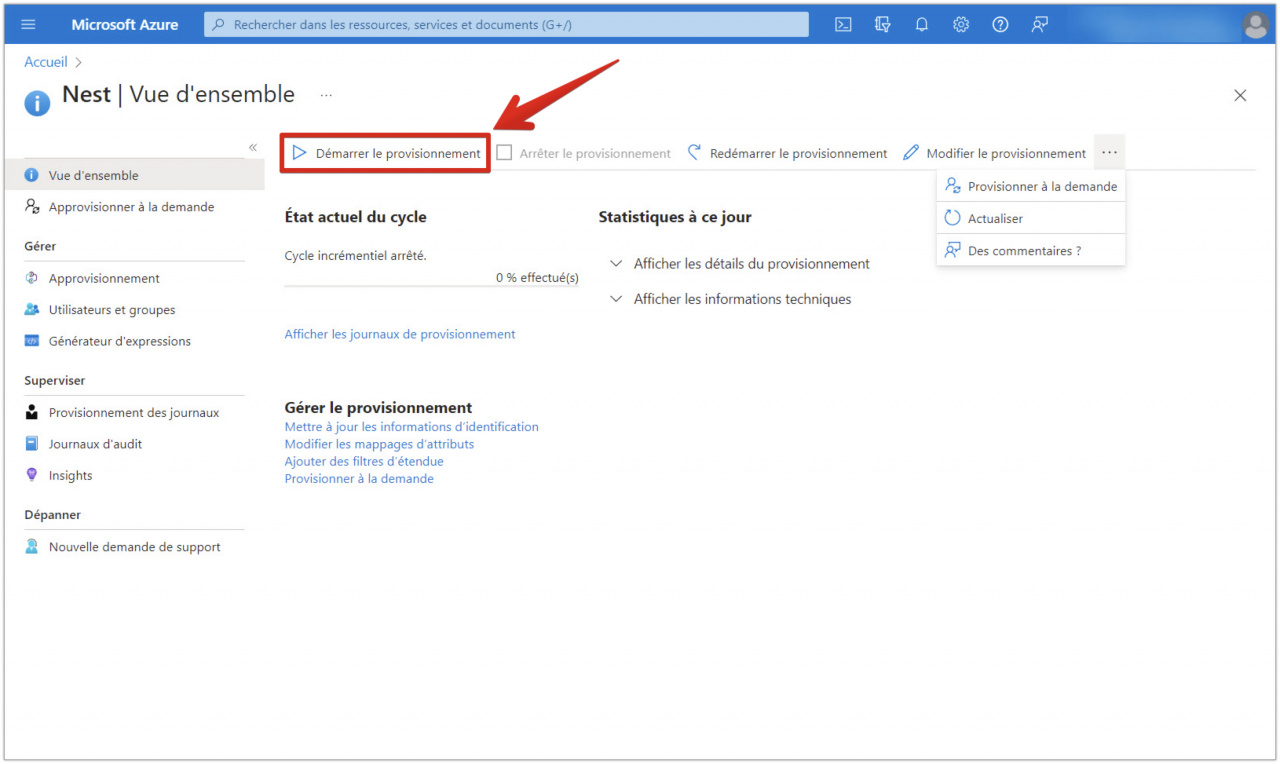

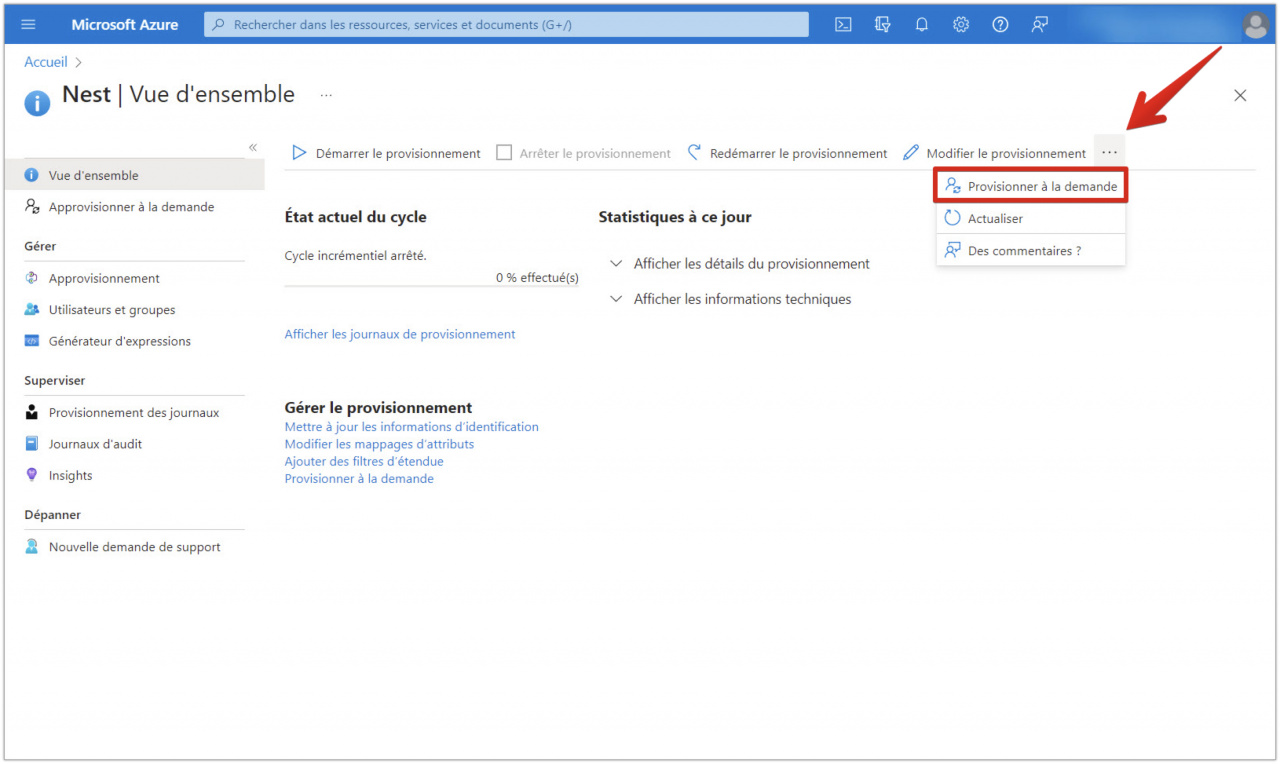

Pour activer la synchronisation et ajouter automatiquement de nouveaux utilisateurs à votre compte, revenez à la section Provisionnement des comptes d'utilisateurs, et cliquez sur le bouton Démarrer le provisionnement.

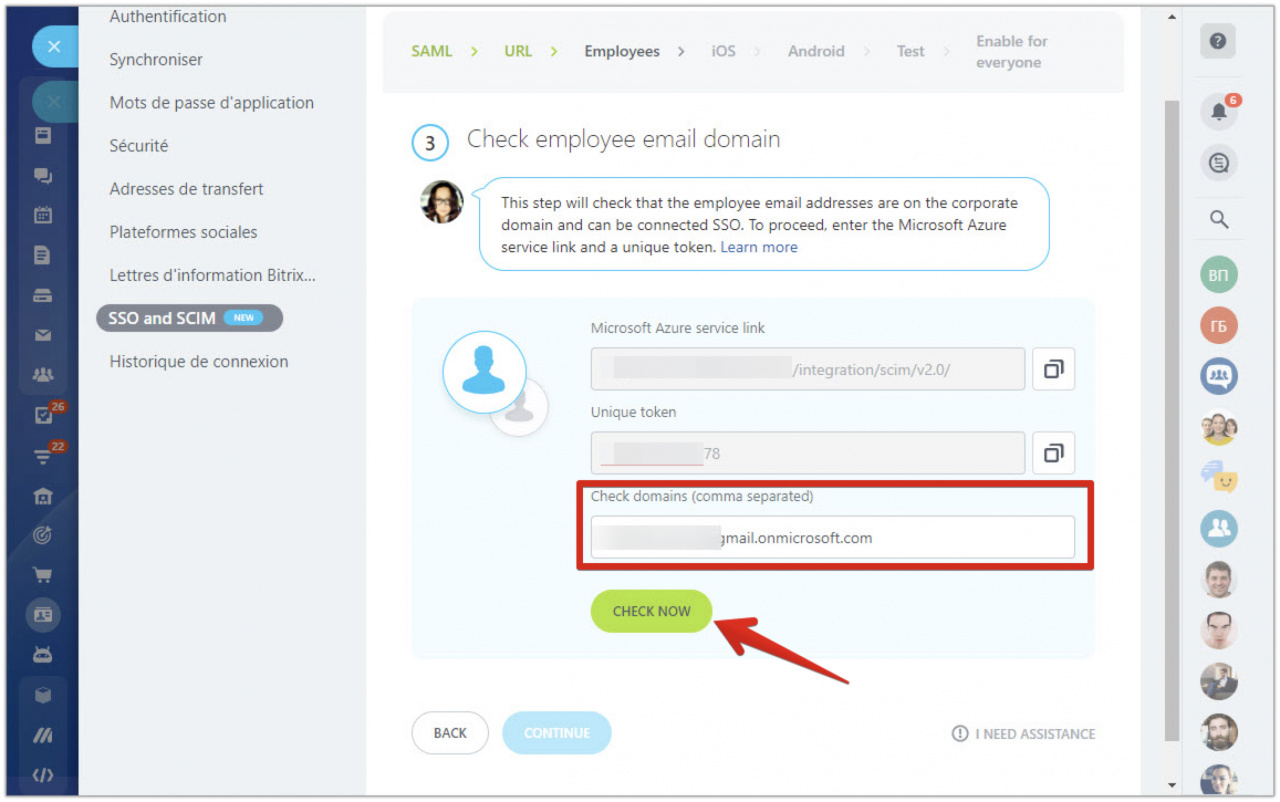

Revenez à Bitrix24, entrez les domaines à vérifier et commencez la vérification.

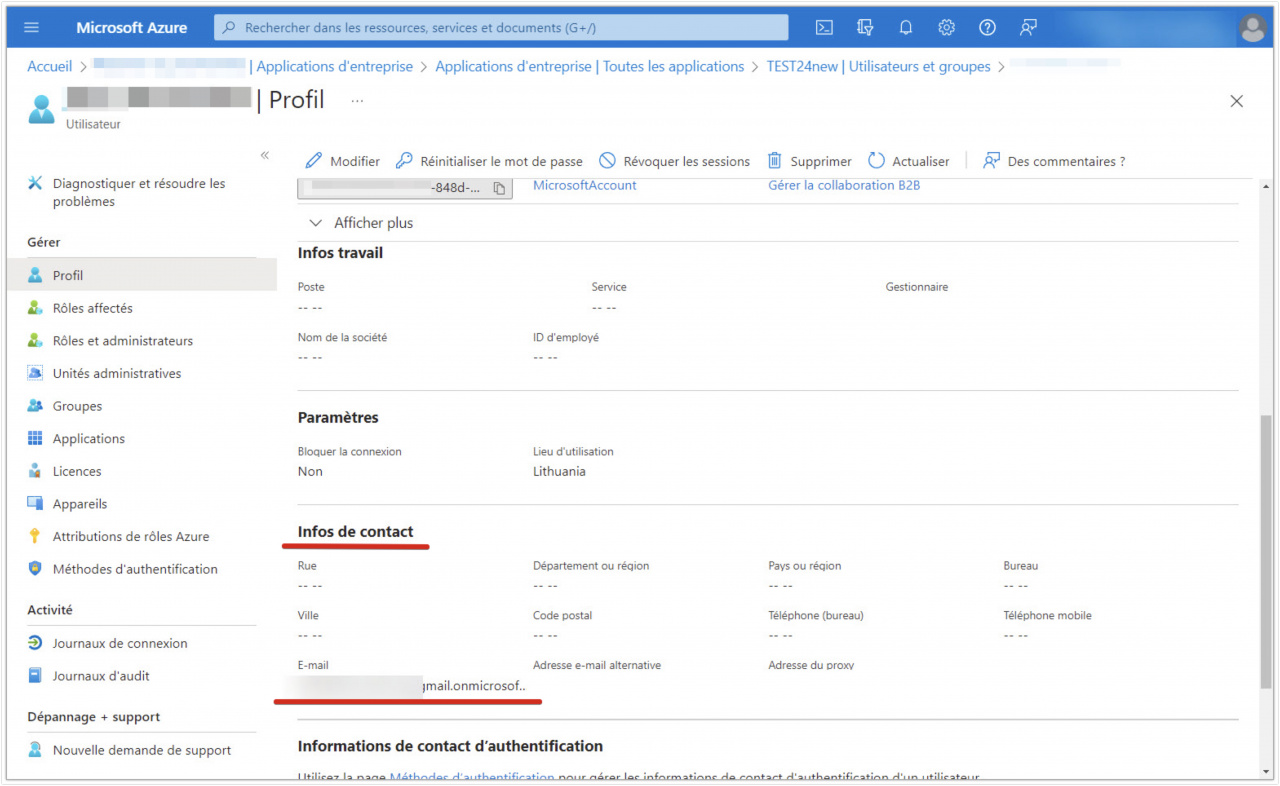

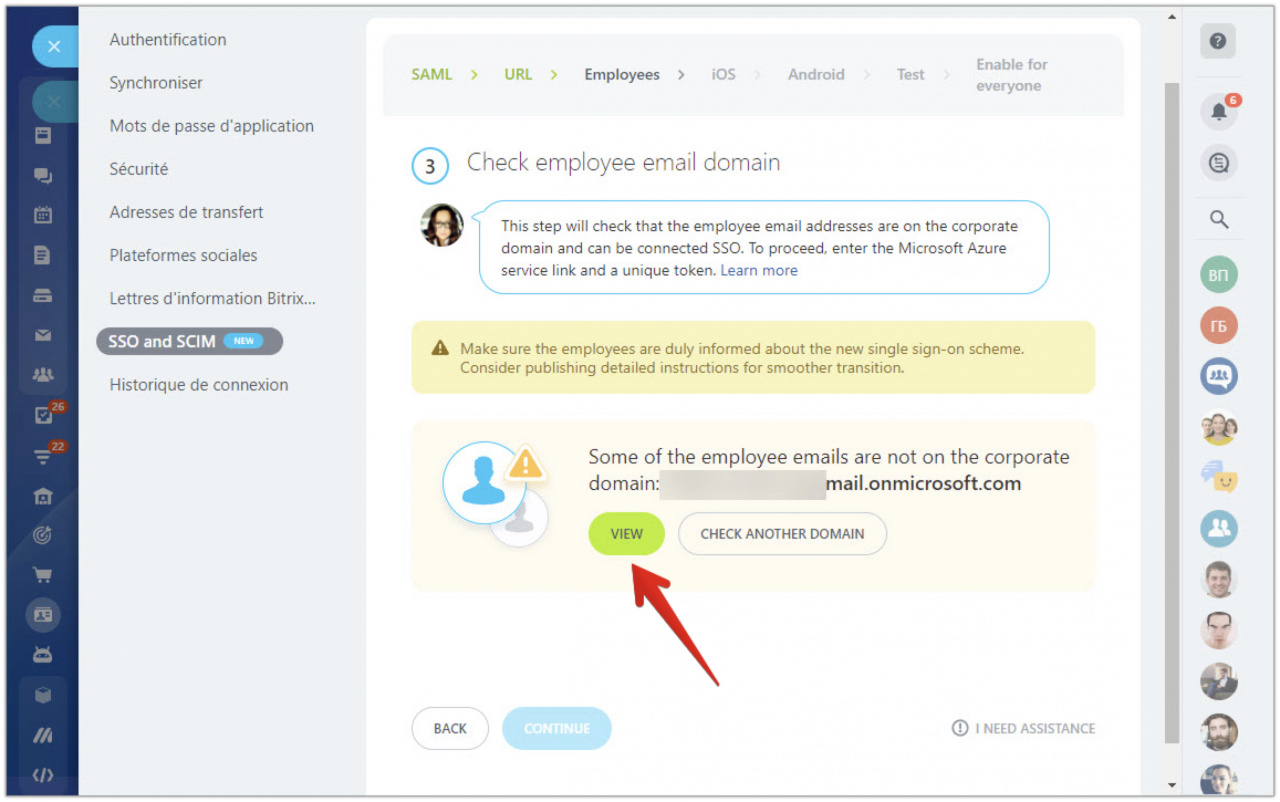

Après vérification, vous verrez peut-être un message indiquant que les adresses e-mail de certains employés ne font pas partie du domaine de l'entreprise. Dans ce cas, vous devez informer à l'avance les employés du nouveau système d'authentification unique et les informer qu'ils doivent modifier l'e-mail dans le profil ou le corriger manuellement. Pour cela faire, cliquez sur le bouton View.

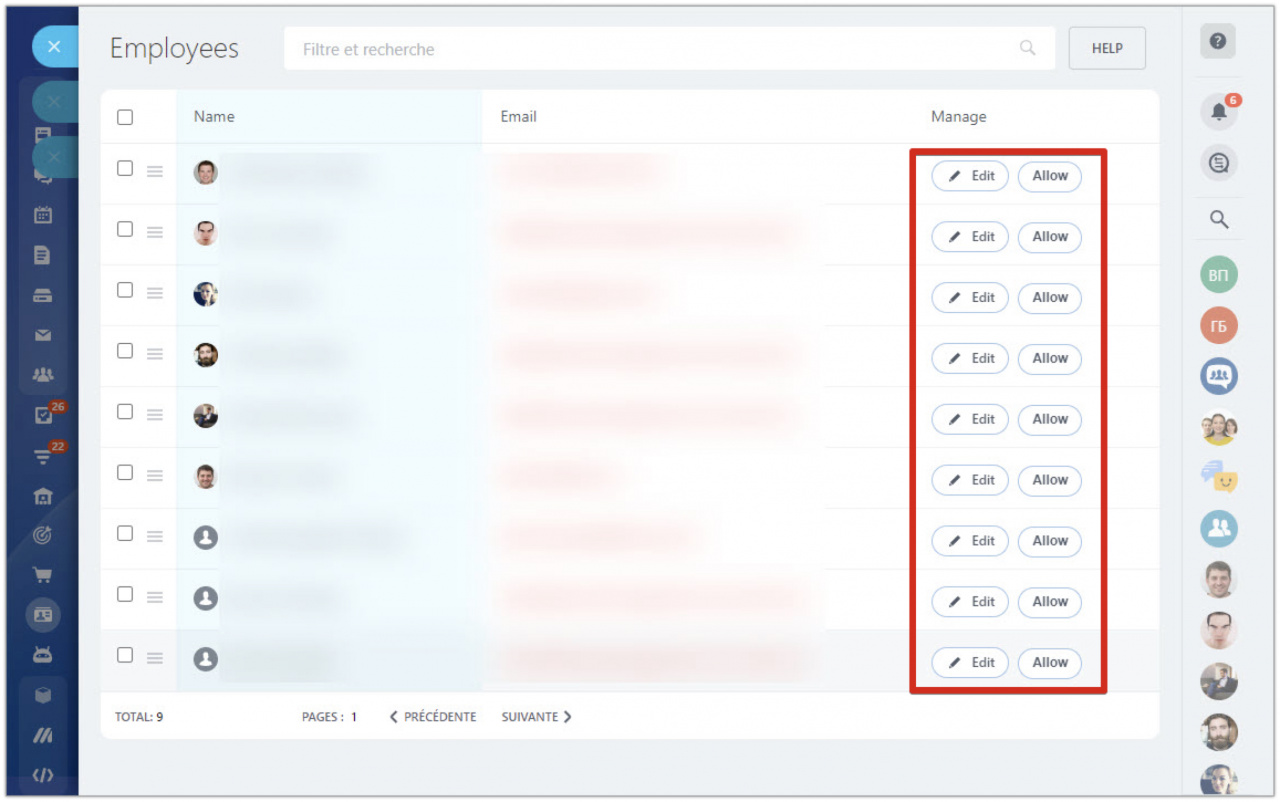

Vous verrez une liste de tous les employés qui doivent corriger leur adresse e-mail. Cliquez sur le bouton Edit pour ouvrir le profil et modifier l'e-mail ou sur Allow si vous êtes sûr que cette personne ne travaille plus avec vous et n'a pas besoin d'accéder au compte.

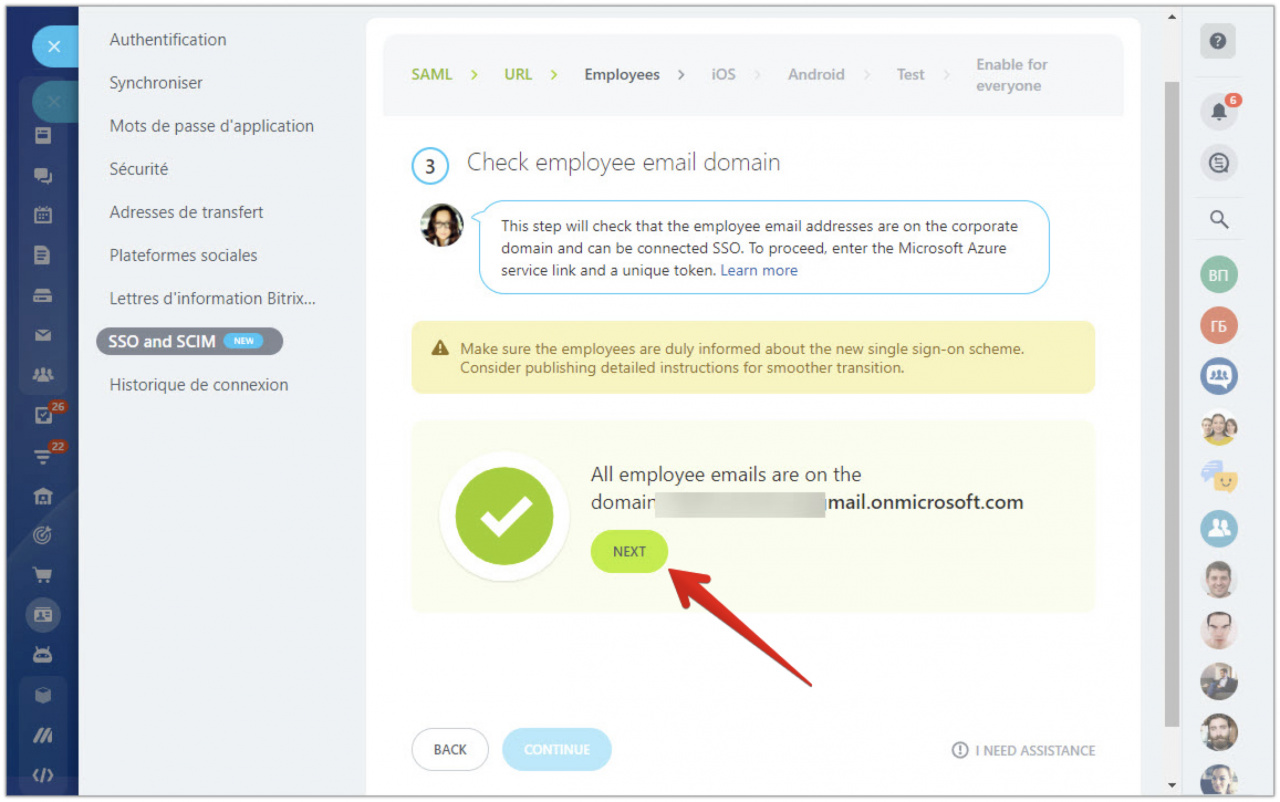

Après cela, vous verrez un message indiquant que les adresses e-mail de tous les employés sont dans le domaine, cliquez sur Next.

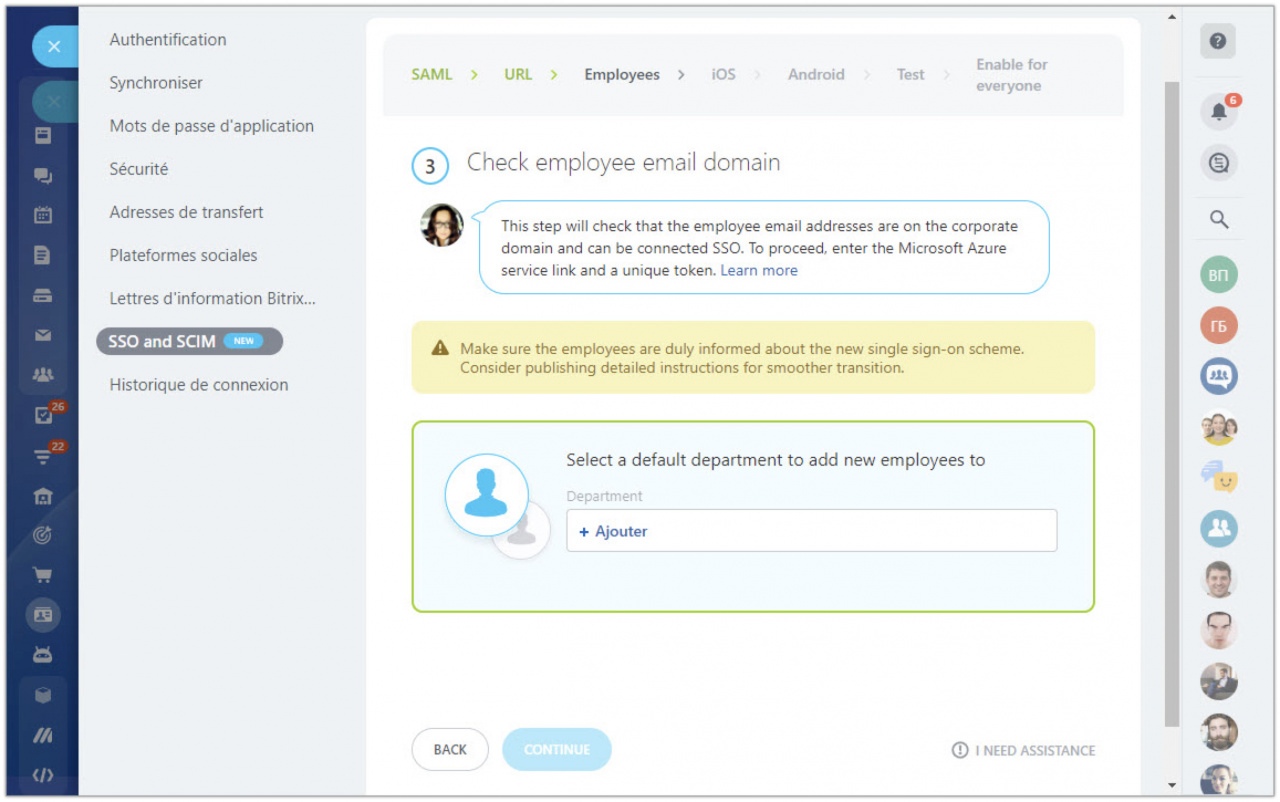

Sélectionnez le département où les nouveaux employés seront ajoutés lorsque vous créez de nouveaux profils dans Microsoft Azure.

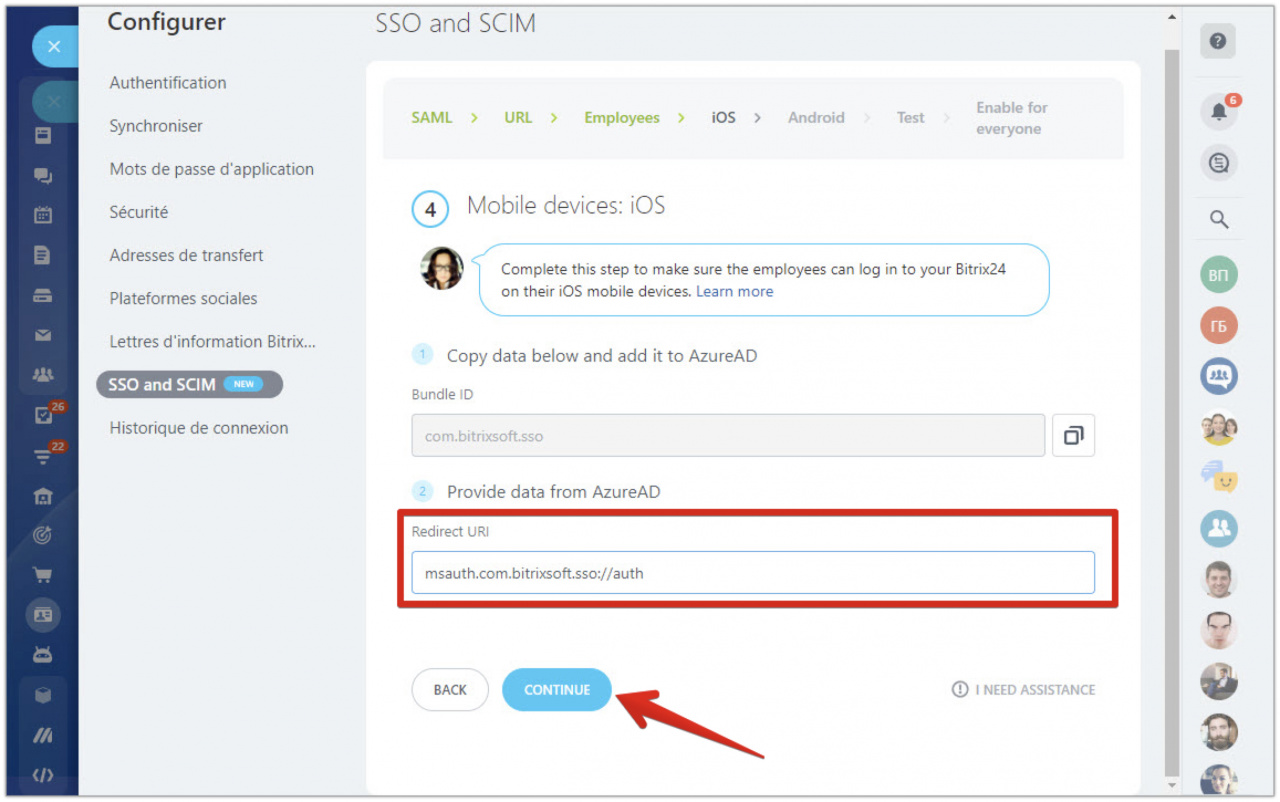

Configuration de la plateforme mobile : iOS et Android

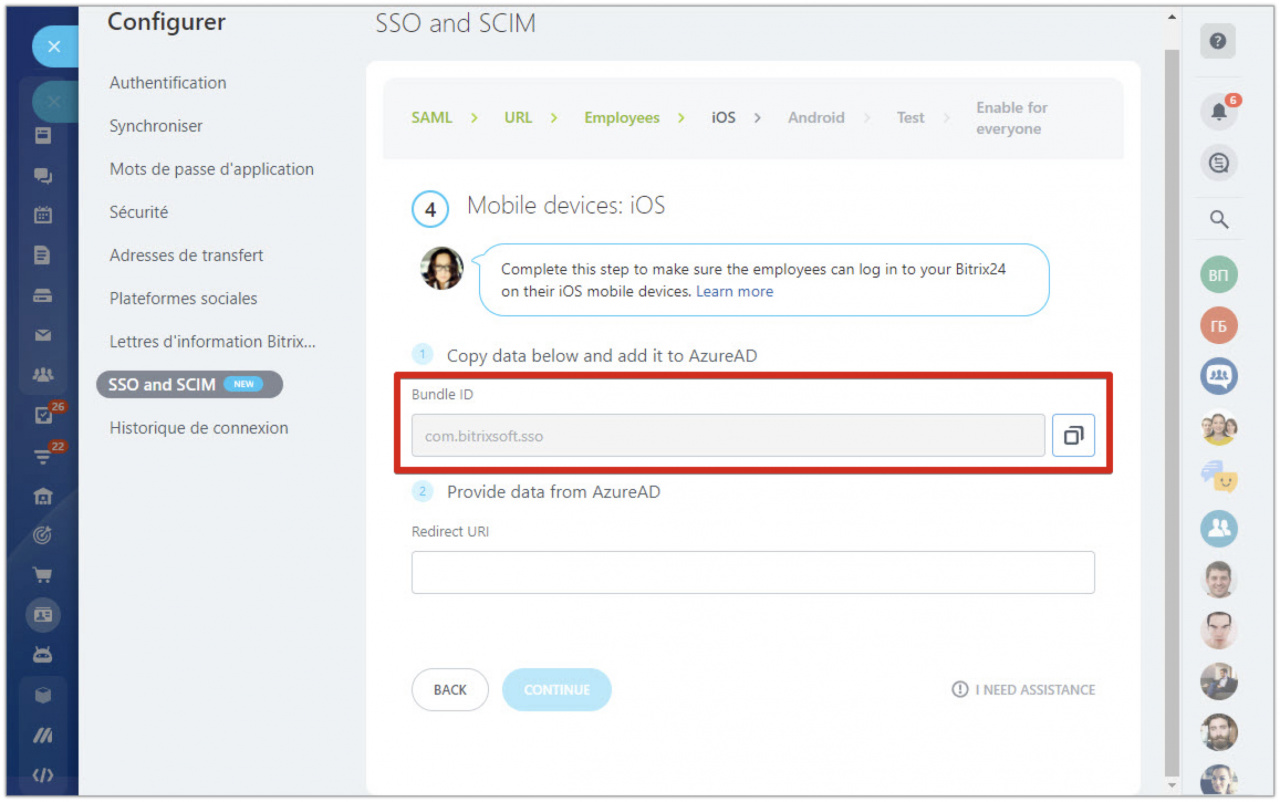

À cette étape, vous devez configurer la possibilité de vous connecter à Bitrix24 via une application mobile. Tout d'abord, copiez le champ Bundle ID.

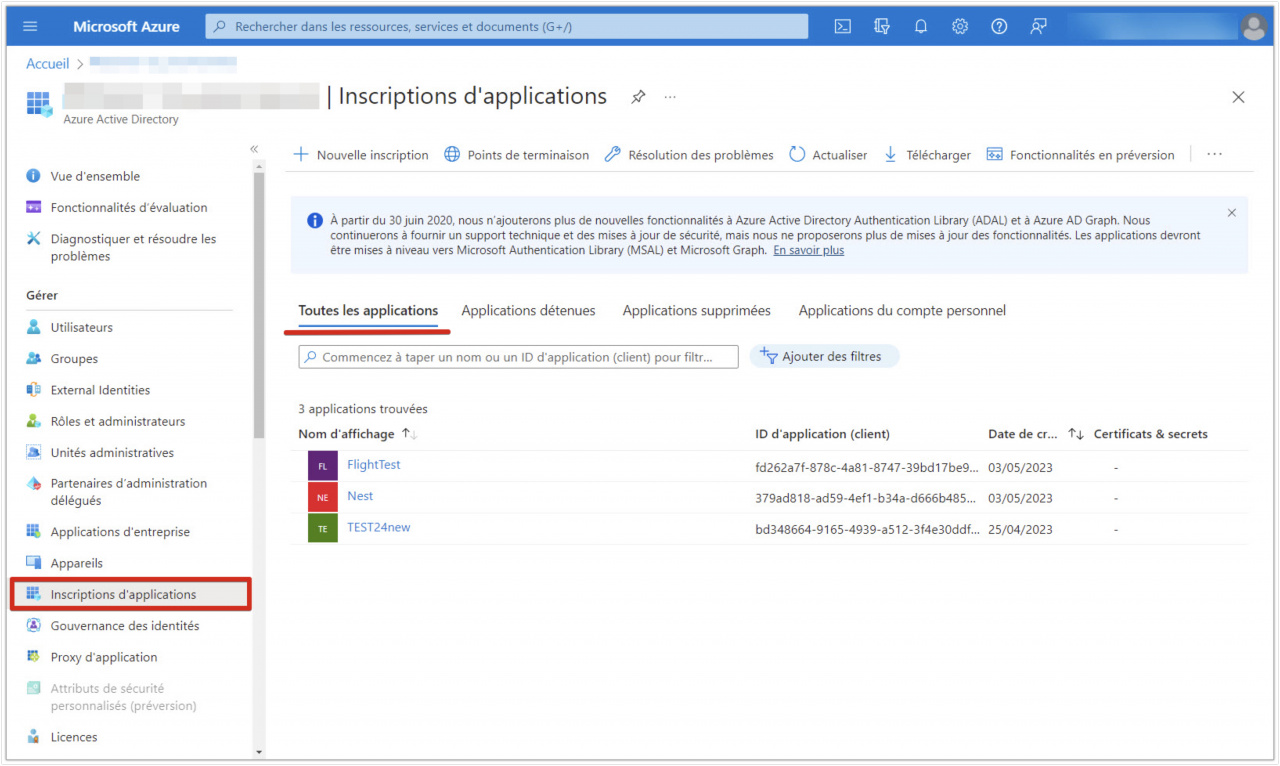

Revenez ensuite à Microsoft Azure, accédez à Inscriptions d'applications - Toutes les applications et ouvrez la vôtre.

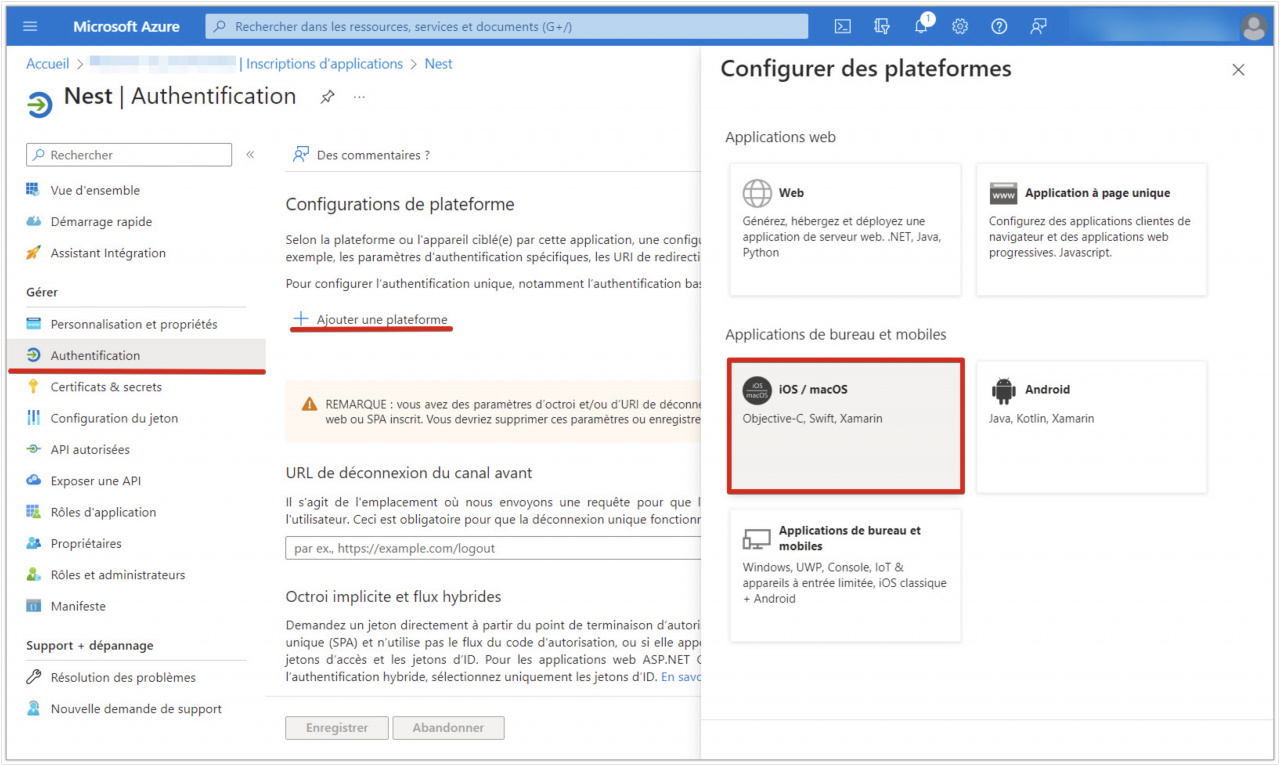

Accédez à Authentification, cliquez sur Ajouter une plateforme et sélectionnez IOS/macOS.

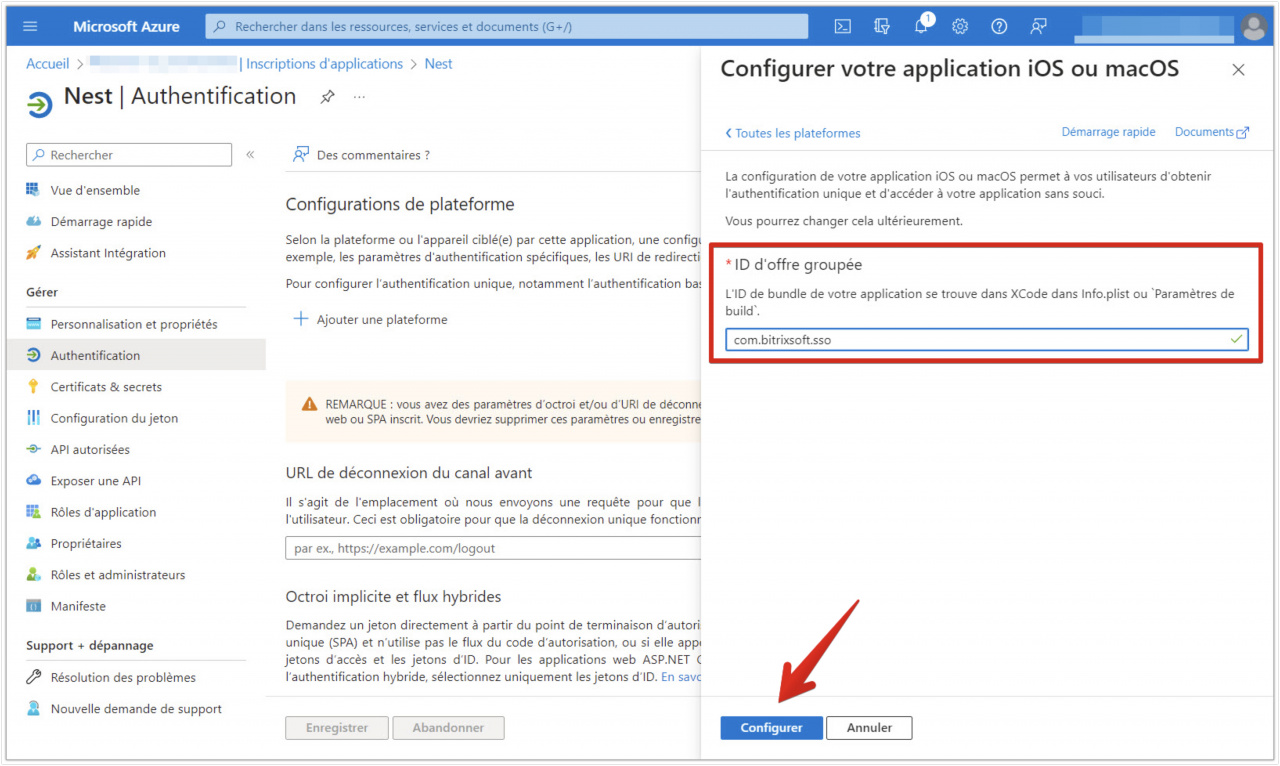

Remplissez le champ ID d'offre groupée et cliquez sur Configurer.

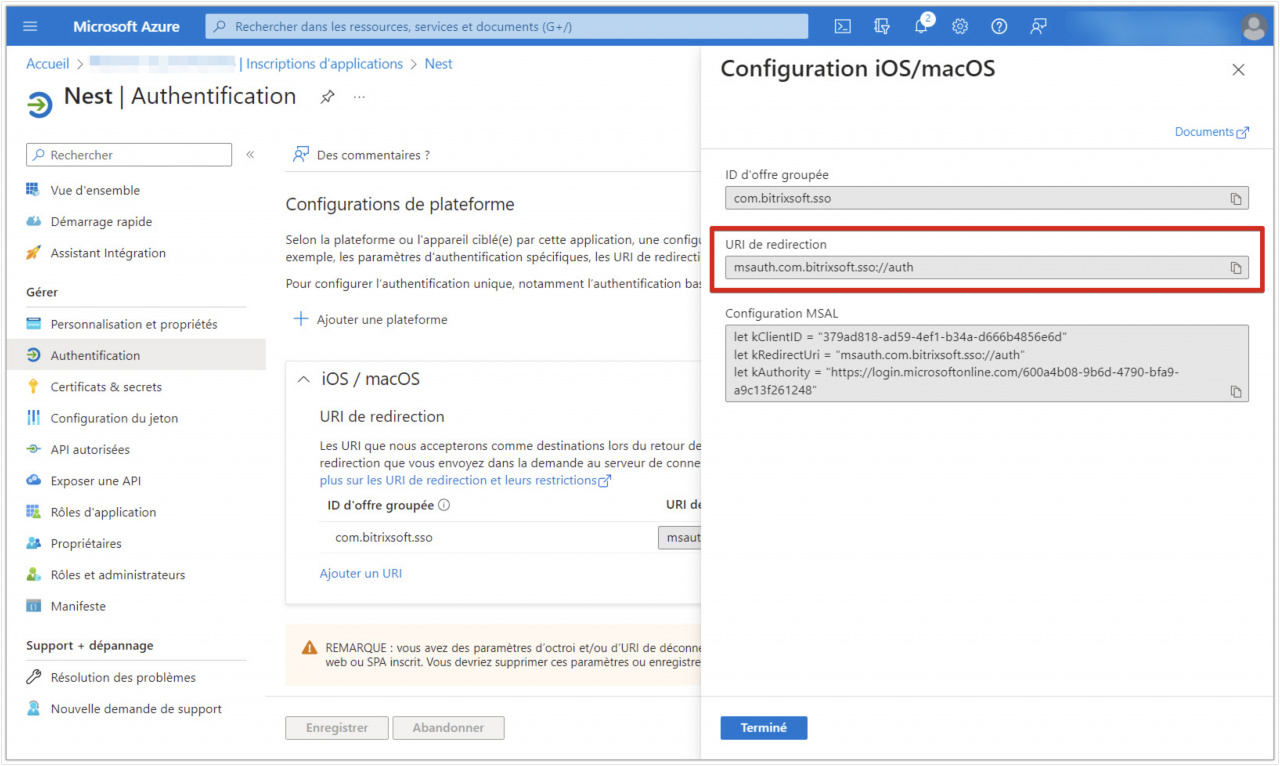

Copiez ensuite URI de redirection.

Revenez à Bitrix24, remplissez le champ Redirect URI et cliquez sur Continue.

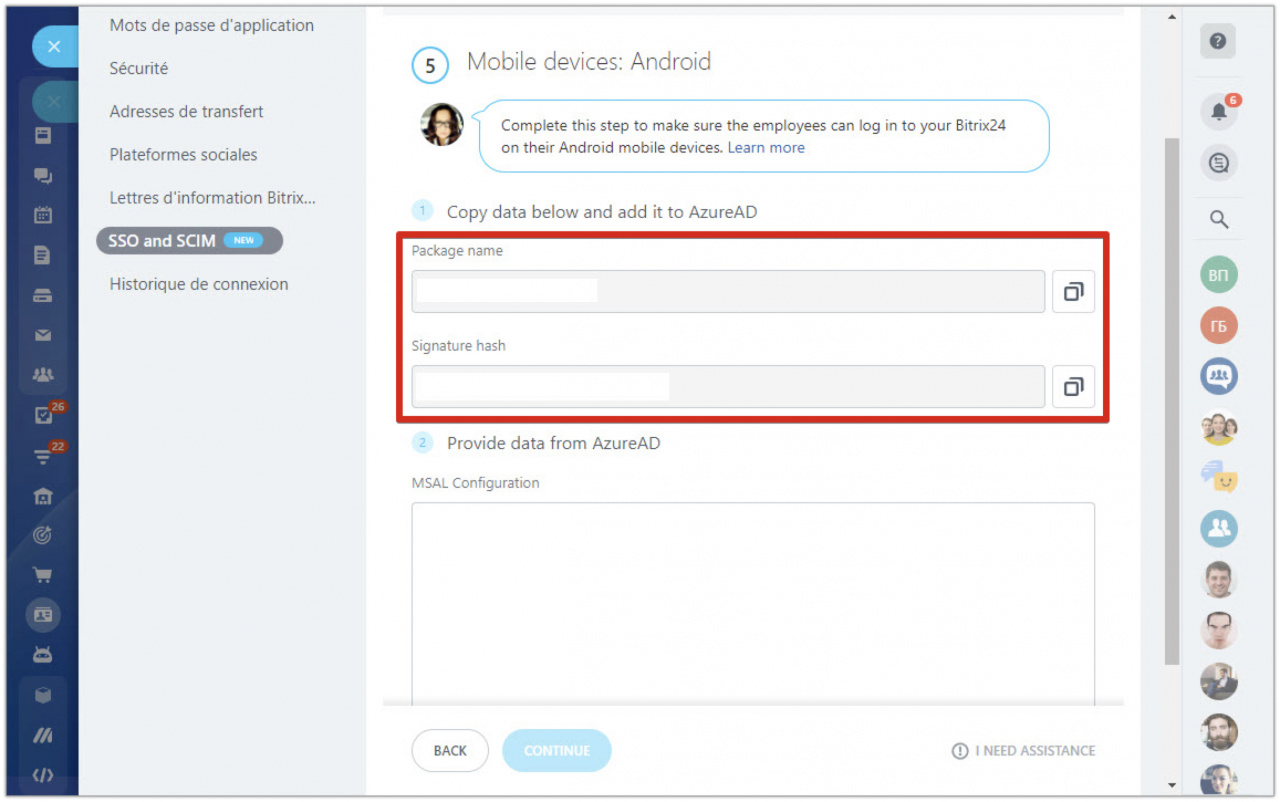

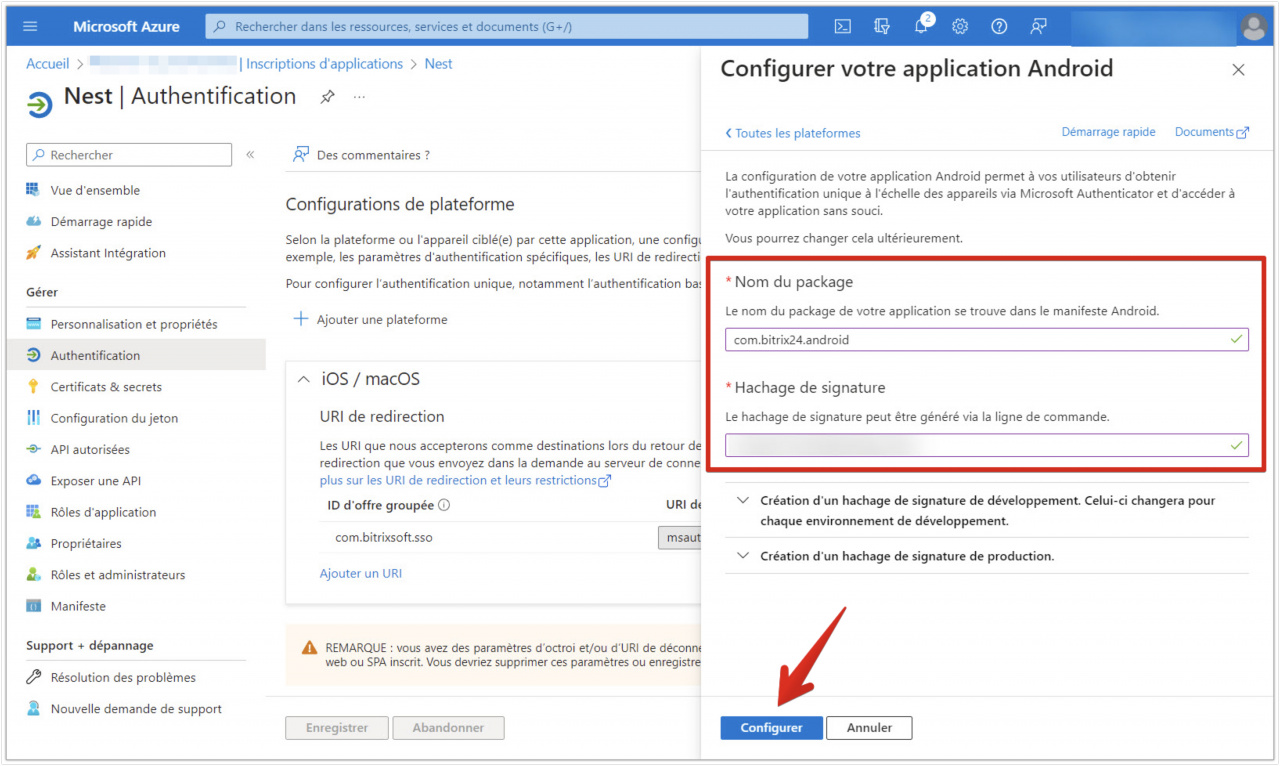

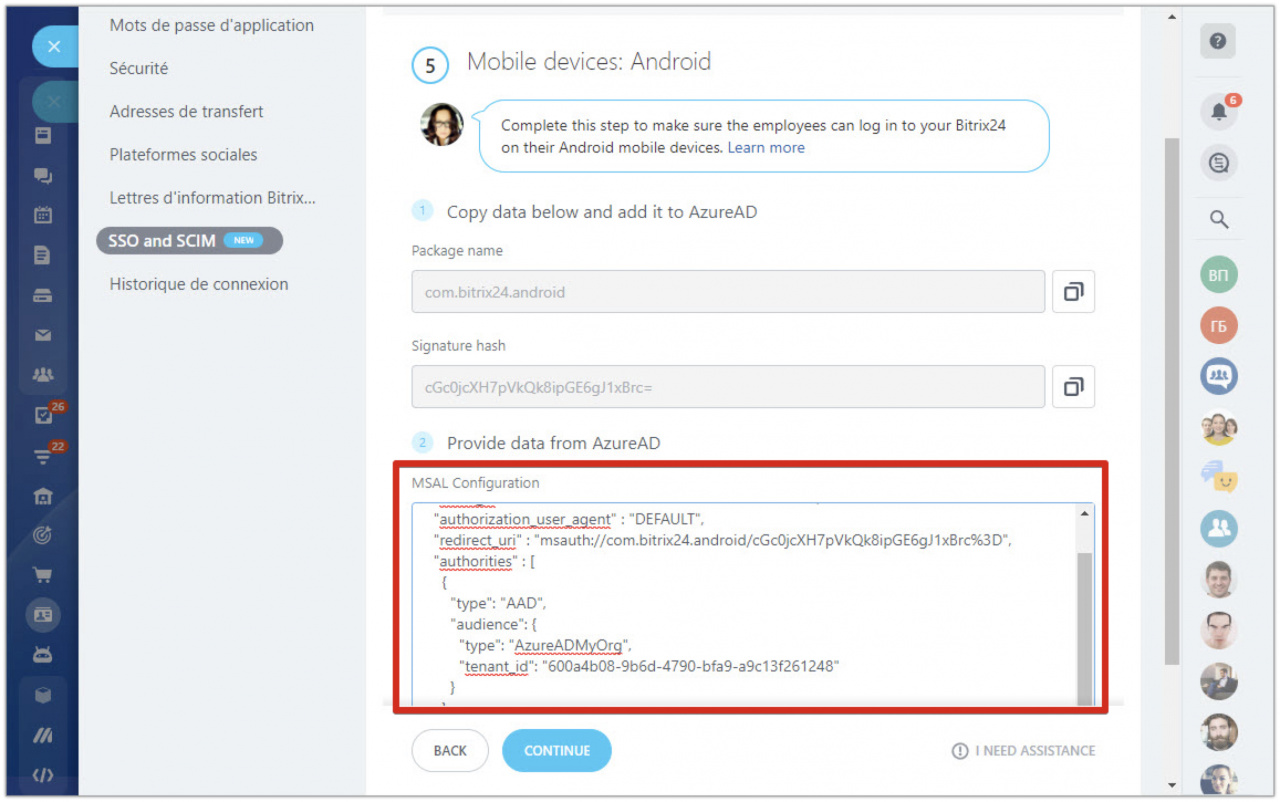

Ensuite, copiez les champs Package name et Signature hash. Ouvrez Microsoft Azure et répétez les étapes pour configurer l'application Android.

Remplissez les champs Nom du package et Hachage de signature avec les données de Bitrix24 et cliquez sur Configurer.

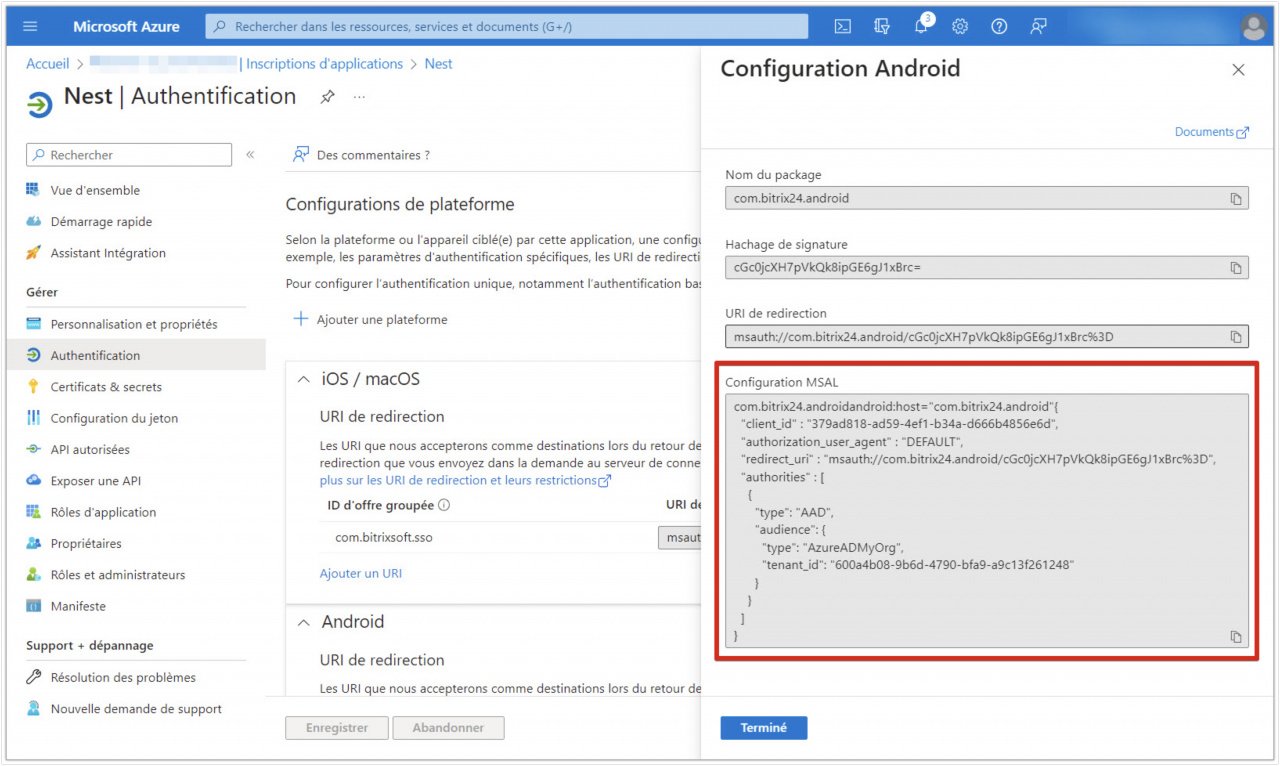

Copiez le champ Configuration MSAL.

Revenez à Bitrix24 et collez les données d'AzureAD dans le champ MSAL Configuration.

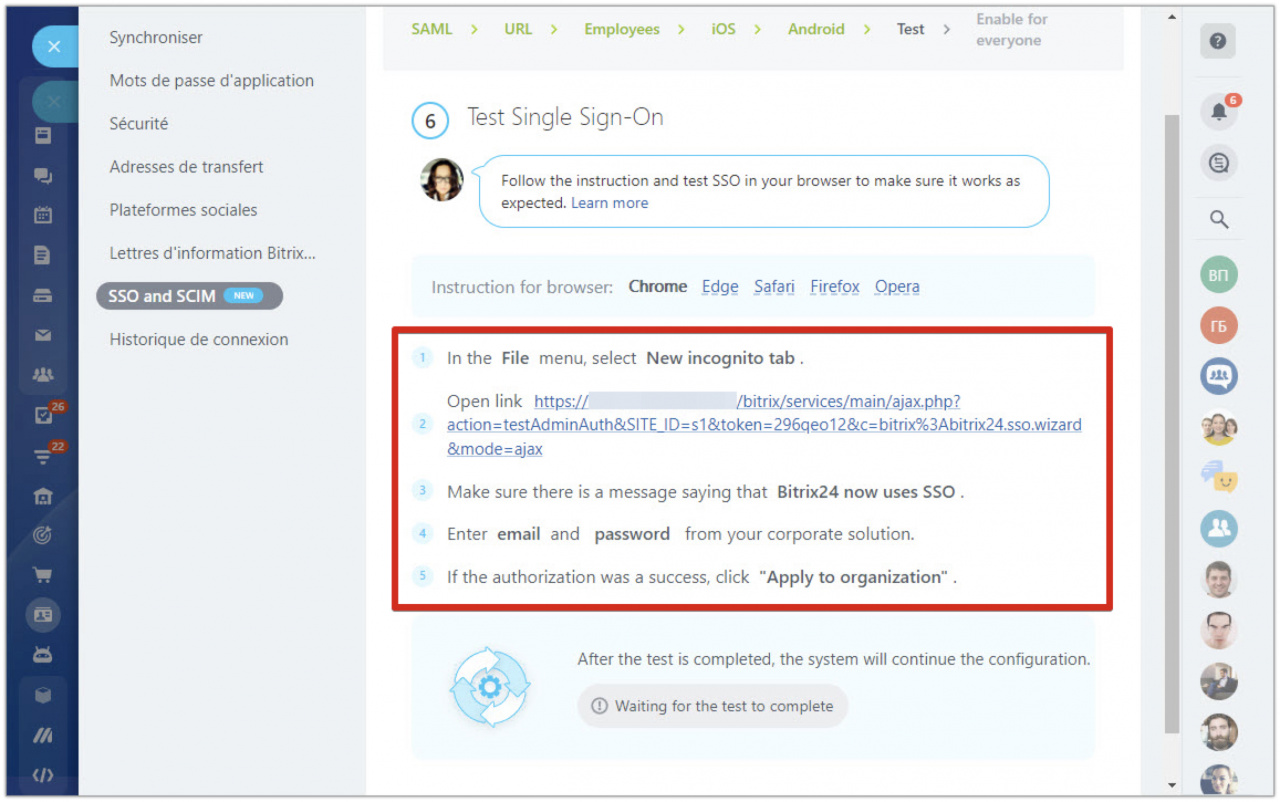

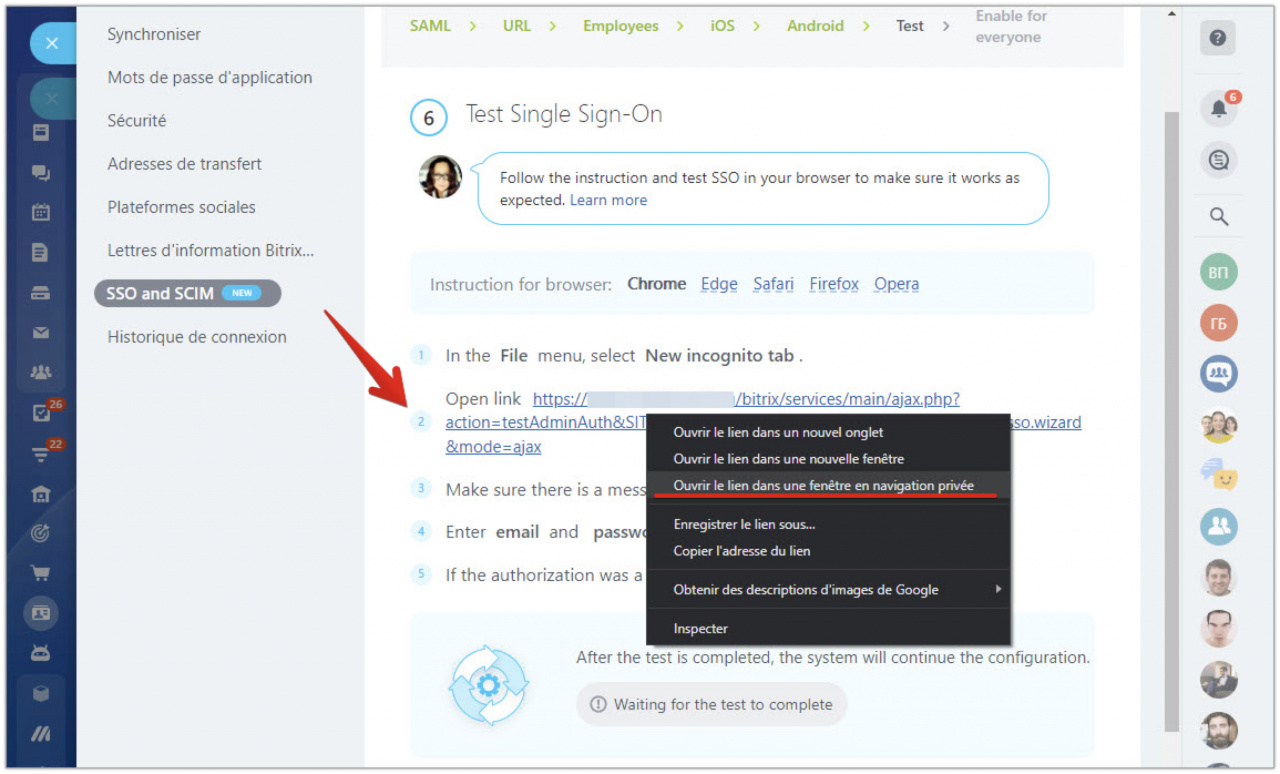

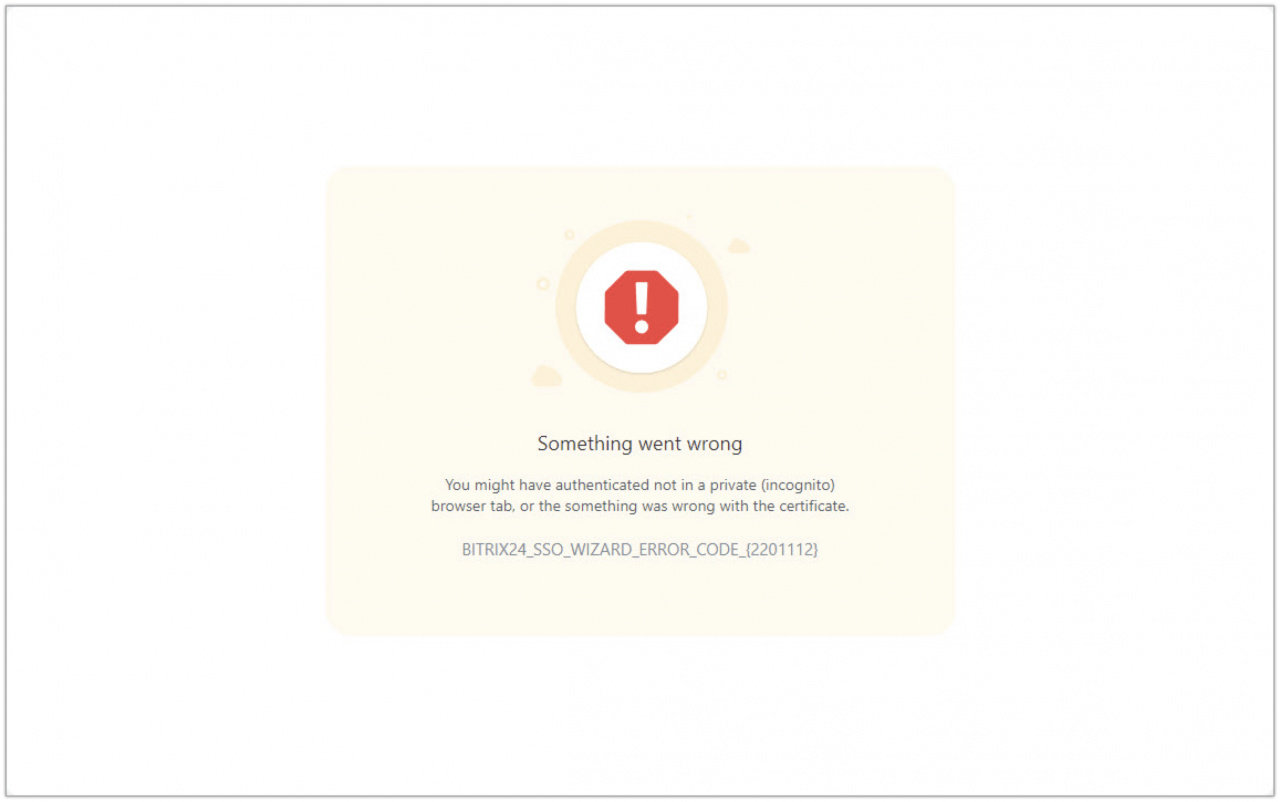

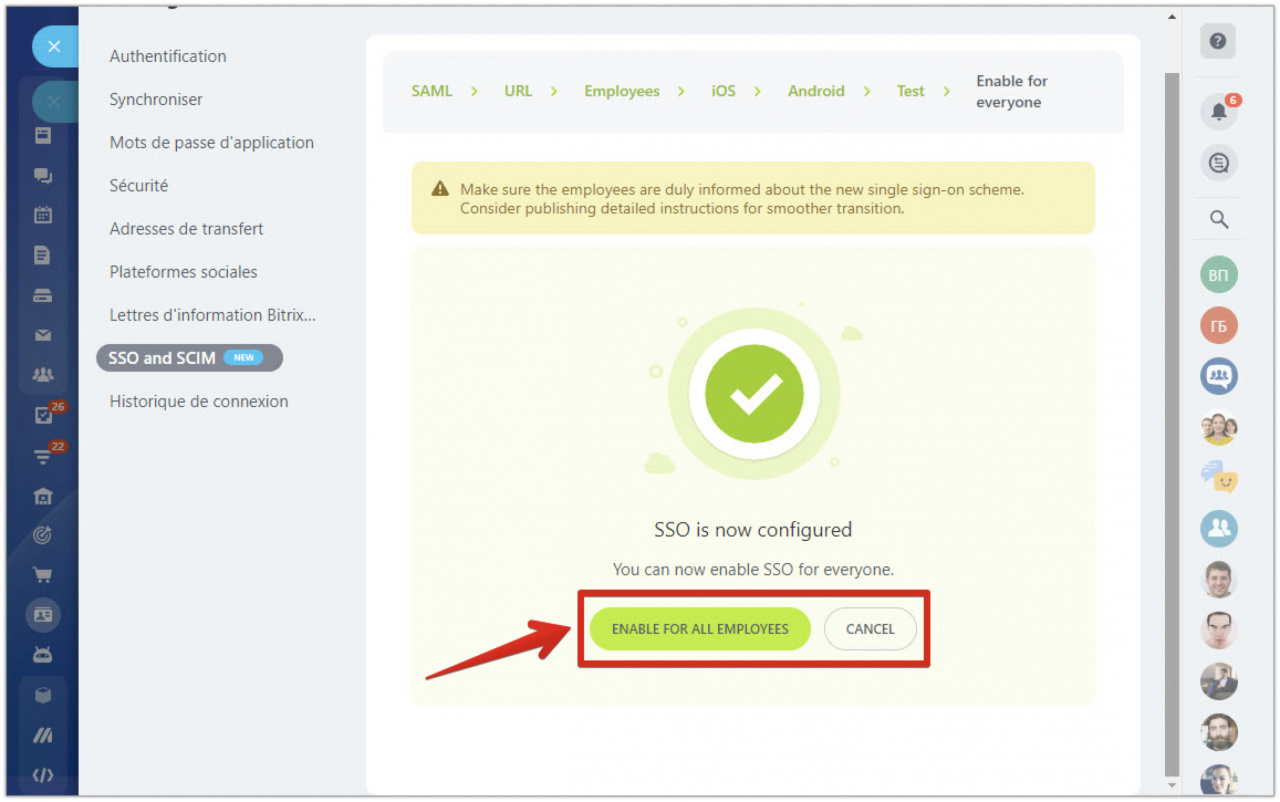

Passez un test de sécurité et activez l'authentification unique pour tous les employés

Pour vérifier que l'authentification unique fonctionne correctement, effectuez une auto-vérification dans le navigateur en suivant les instructions.

Tout d'abord, ouvrez le lien en mode navigation privée en cliquant dessus avec le bouton droit de la souris et en sélectionnant l'option appropriée.

Dans la fenêtre qui s'ouvre, notez que Bitrix24 est passé en SSO et connectez-vous avec les nouvelles données. Vous verrez un message indiquant que l'autorisation de test a réussi.

Après cela, vous pouvez activer l'authentification unique pour tous les employés ou annuler le paramètre.

Une fois que vous avez activé SSO dans votre compte, vous ne pouvez plus le désactiver vous-même. Par conséquent, si vous devez désactiver l'authentification unique, nous vous recommandons de contacter le support technique pour obtenir de l'aide.